全文HTML

--> --> -->混沌信号是混沌图像加密的核心, 一个具有复杂动力学行为的混沌信号对图像加密有很好的效果, 混沌信号主要由以下主要由以下2种混沌系统产生. 第1种是低维混沌系统, 如Logistic映射和Tent映射[36,37]. 该系统结构简单, 运行快, 易于硬件实现, 但是该系统容易退化且密钥空间较小. 第2种是高维混沌系统, 该系统具有较复杂的行为和更多的参数, 并且具有很强的抗退化能力[38], 例如Wang系统, Lorenz系统和Chen系统等. 此外, 在时间和空间方向上均具有混沌行为的时空混沌也是高维混沌系统, 如耦合映像格子系统(coupled map lattice, CML)[39], 随机连接耦合格子时空混沌系统[40], 线性与非线性混合耦合时空混沌系统(mixed linear-nonlinear coupled map lattice, MLNCML)[41].

为了更好地把混沌信号应用到图像加密中, 近年来, 很多****对此进行了研究, 产生了很多基于混沌系统的图像加密算法. 一类是基于非AI技术的混沌图像加密算法, 如Yasser等[13]提出了一种基于混合混沌系统的图像加密算法; 石航和王丽丹[42]提出了一种基于压缩感知和多维混沌系统的多过程图像加密方案; 庄志本等[43]提出了基于新的五维多环多翼超混沌系统的图像加密算法; Zhang和Wei[44]结合Lorenz系统和DNA计算提出的彩色图像加密算法; Zhang和Wang[45]结合线性与非线性混合耦合时空混沌系统(MLNCML)提出的对称图像加密算法等. 另一类是基于AI技术的混沌图像加密算法, 如陈炜等[46]利用BCNN模型对图像进行压缩, 再利用混沌系统对图像进行加密; He等[47]使用了LSTM的网络结构对图像进行置乱和扩散也取得了不错的效果; 葛钊成和胡汉平[48]的研究成果表明神经网络在图像加密中已有一定的积累, 并展现出比传统技术更好的应用效果. 虽然这方面的研究成果并不是很多, 但是为混沌密码学开辟了新的思路.

近年来, 随着深度学习技术和硬件条件的提高, 已经有研究人员将深度学习算法运用到混沌时间序列的预测中, 如熊有成和赵鸿[49]用LSTM搭配合适的组合策略, 验证了低维情况下LSTM预测混沌时间序列能取得较好效果; Sangiorgio等[50]进一步验证了使用LSTM预测混沌时间序列不仅能取得较好效果, 还可以获得不错的鲁棒性; 黄伟建等[51]结合混沌系统相空间重构理论, 提出了一种基于深度学习算法的混沌时间序列混合预测模型(Att-CNN-LSTM). 因为深度学习具有较复杂的结构, 它预测生成的新混沌信号与原有混沌信号相比有一定差异, 且具有良好的混沌特性, 所以能够应用在图像加密中. 为了提高单一混沌系统的安全性, 本文提出了一种基于深度学习的混沌图像加密算法. 首先通过深度学习产生新的混沌信号, 然后将其用在图像加密中. 由于深度学习的参数具有敏感性, 故其可以作为加密算法的密钥, 整个加密算法的密钥空间相对传统的混沌系统图像加密算法更大, 增大了穷举攻击的难度, 通过统计分析及与文献的对比可知, 本文具有较高的安全性. 本文首先介绍所提方法使用的混沌系统及神经网络, 接着提出加密算法, 最后进行仿真实验及安全性能分析.

2

2.1.混沌系统

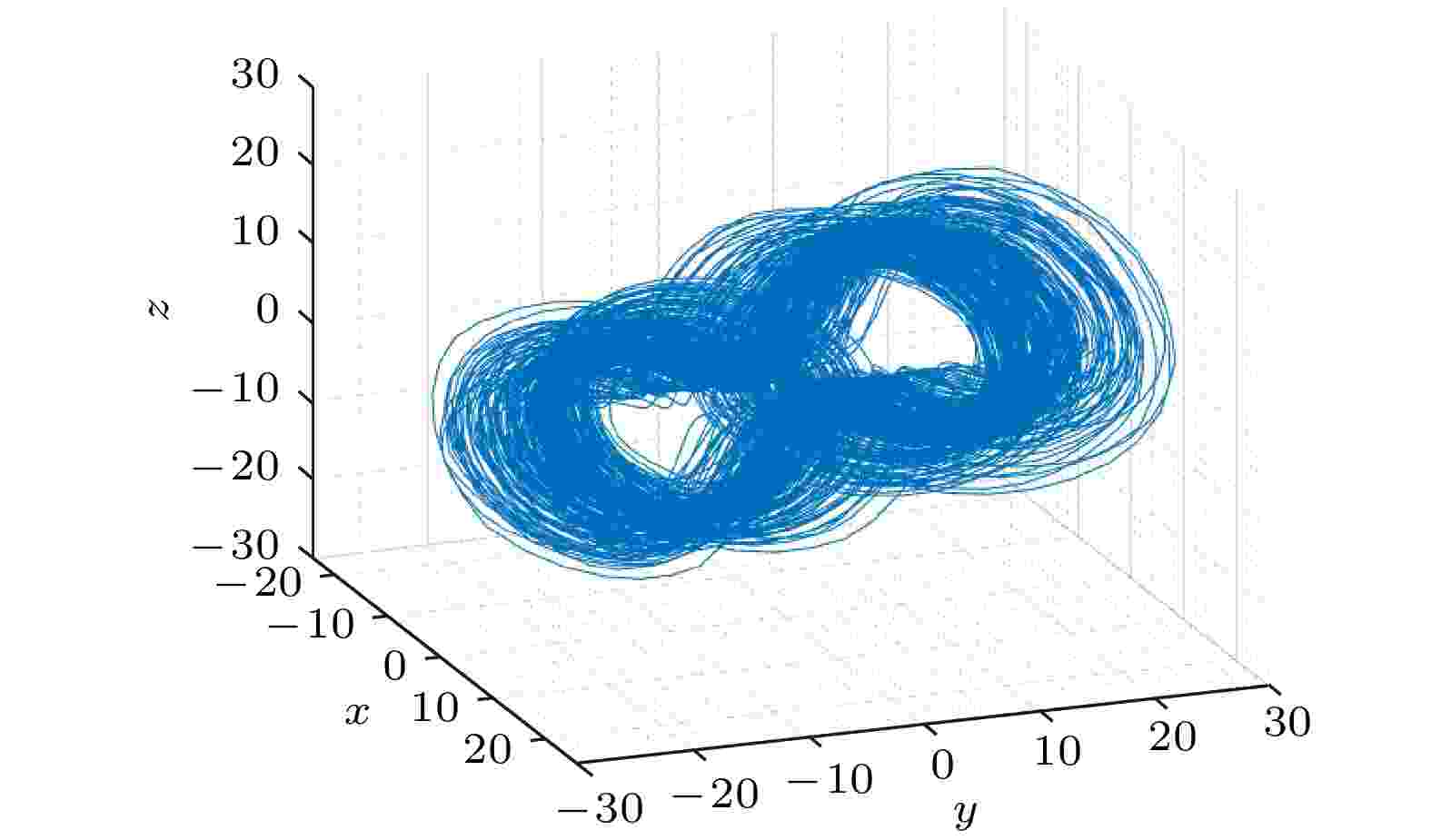

由于超混沌系统有多个正的Lyapunov指数, 相对于一般混沌系统具有较强的抗退化的能力, 系统的动态行为更加难以预测, 因此在保密通信方面比一般的混沌系统具有更高的使用价值[52]. 由于篇幅原因, 本文选择超混沌Lorenz系统来实现本文的方法, 超混沌Lorenz系统可表示为如下方程:

图 1 超混沌Lorenz相图三维投影

图 1 超混沌Lorenz相图三维投影Figure1. Three dimensional projection of hyperchaotic Lorenz phase diagram.

2

2.2.LSTM神经网络

长短期记忆人工神经网络(long-short term memory, LSTM)是一种时间递归的神经网络(RNN)[53]. 在实际的应用中, RNN容易受梯度消失或梯度爆炸的影响, 难以捕获到序列之间的长期依赖, 使得训练异常困难. 所以为了解决RNN梯度消失的问题, LSTM被提出并广泛被使用. 本文选择LSTM神经网络来实现本文的方法.LSTM的结构有很多种形式, 但是都有类似的结构(如图2所示), 主要都包含输入门、输出门、遗忘门. LSTM单元的计算公式如下:

图 2 LSTM训练模型示意

图 2 LSTM训练模型示意Figure2. LSTM training model diagram.

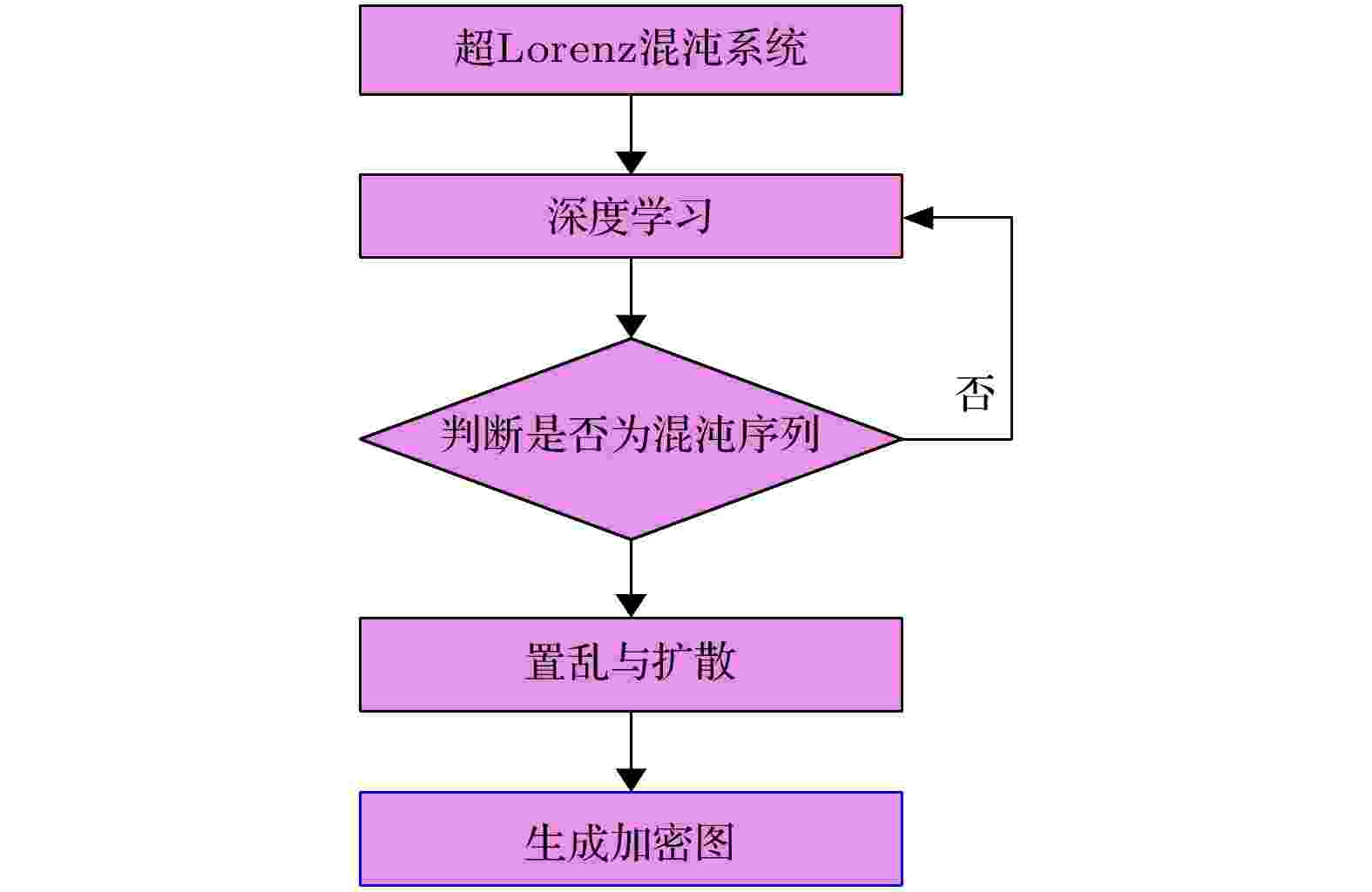

图 3 混沌图像加密算法流程图(I)

图 3 混沌图像加密算法流程图(I)Figure3. Chaotic image encryption flow chart algorithm (I).

图 4 混沌图像加密算法流程图(Ⅱ)

图 4 混沌图像加密算法流程图(Ⅱ)Figure4. Chaotic image encryption flow chart algorithm (Ⅱ).

1) 设置混沌系统的参数以及初值并产生混沌信号. 密钥

2) 设置深度学习的参数并产生新的混沌信号. 借助超混沌Lorenz系统产生4个伪随机信号, 依次记为

Step 1 使用密钥K中的

Step 2 将伪随机序列

Step 3 对

Step 4 借助于下列公式将序列

3)置乱与扩散对图像进行加密

① 进行扩散算法Ⅰ, 借助伪随机矩阵Y将明文图像P变换为矩阵A, 具体步骤如下.

Step 1 令

Step 2 将

Step 4 将

Step 6 将

Step 8 结束.

② 进行置乱算法. 置乱算法将图像A置乱为图像B, 具体步骤如下.

Step 1 对于图像A中给定的一个像素点坐标

Step 2 当坐标

Step 3 将图像

Step 4 将伪随机矩阵X做如下处理:

Step 5 将X中重复的元素只保留一个.

Step 6 将集合

Step 7 对

Step 8 对B做如下处理, 将图像

Step 1 令

Step 2 将

Step 4 将

Step 6 将

Step 8 结束.

矩阵C即为所得密文图像.

Step 1 输入密文图像C, 4个伪随机矩阵

Step 2 进行扩散算法Ⅱ的逆算法, 得到矩阵B1;

Step 3 进行置乱算法的逆算法, 得到矩阵A1;

Step 4 进行扩散算法Ⅰ的逆算法, 得到明文图像P.

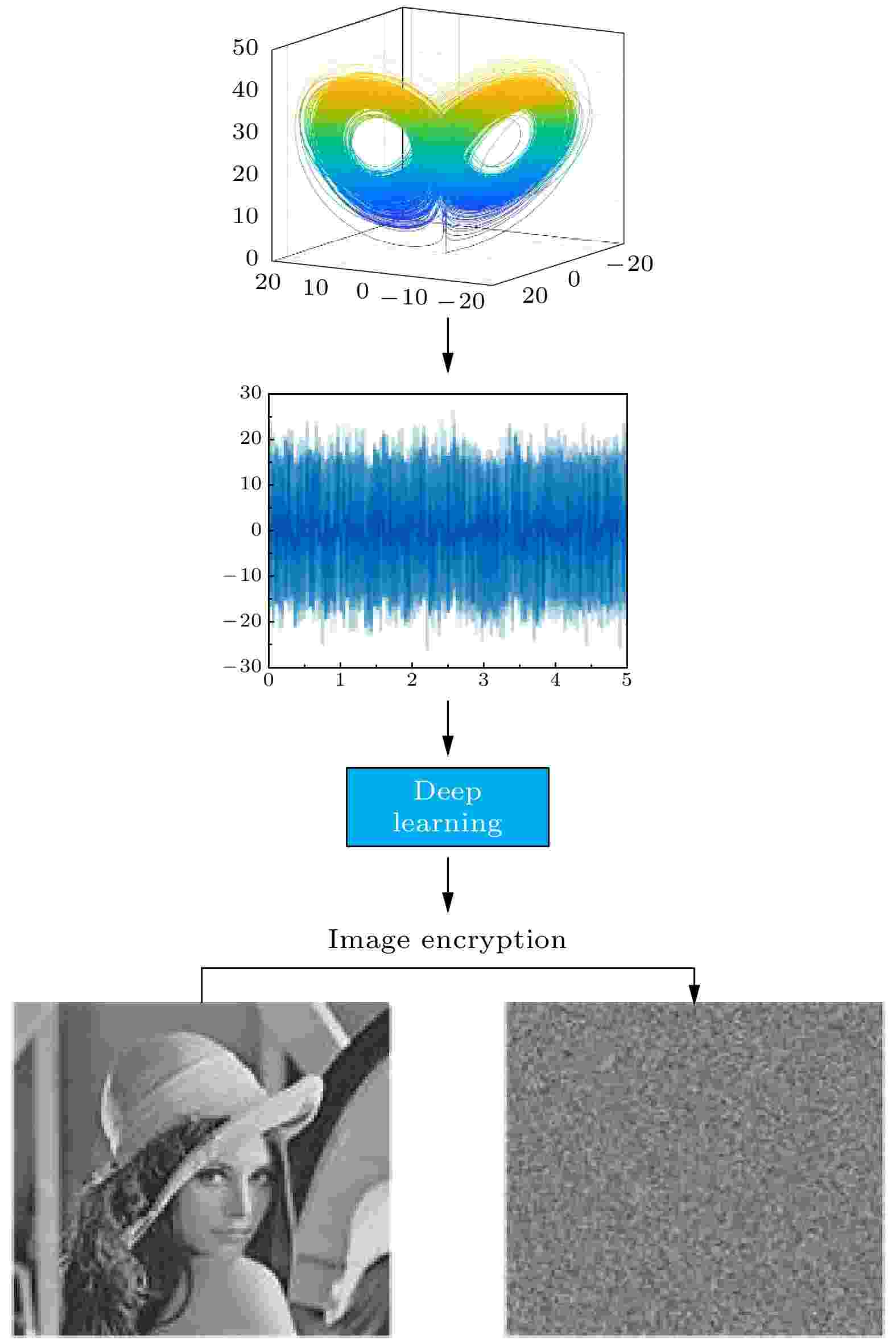

5.1.深度学习产生新混沌信号

为了得到新的序列

图 5

图 5

Figure5. LSTM model training process of

图 6 LSTM模型预测

图 6 LSTM模型预测Figure6. Forecast of LSTM model.

图 7 截取的

图 7 截取的

Figure7. Part of

2

5.2.动力系统分析

为了说明新混沌信号特点, 在最大Lyapunov指数、0-1测试、功率谱、随机性等方面对新混沌信号

3

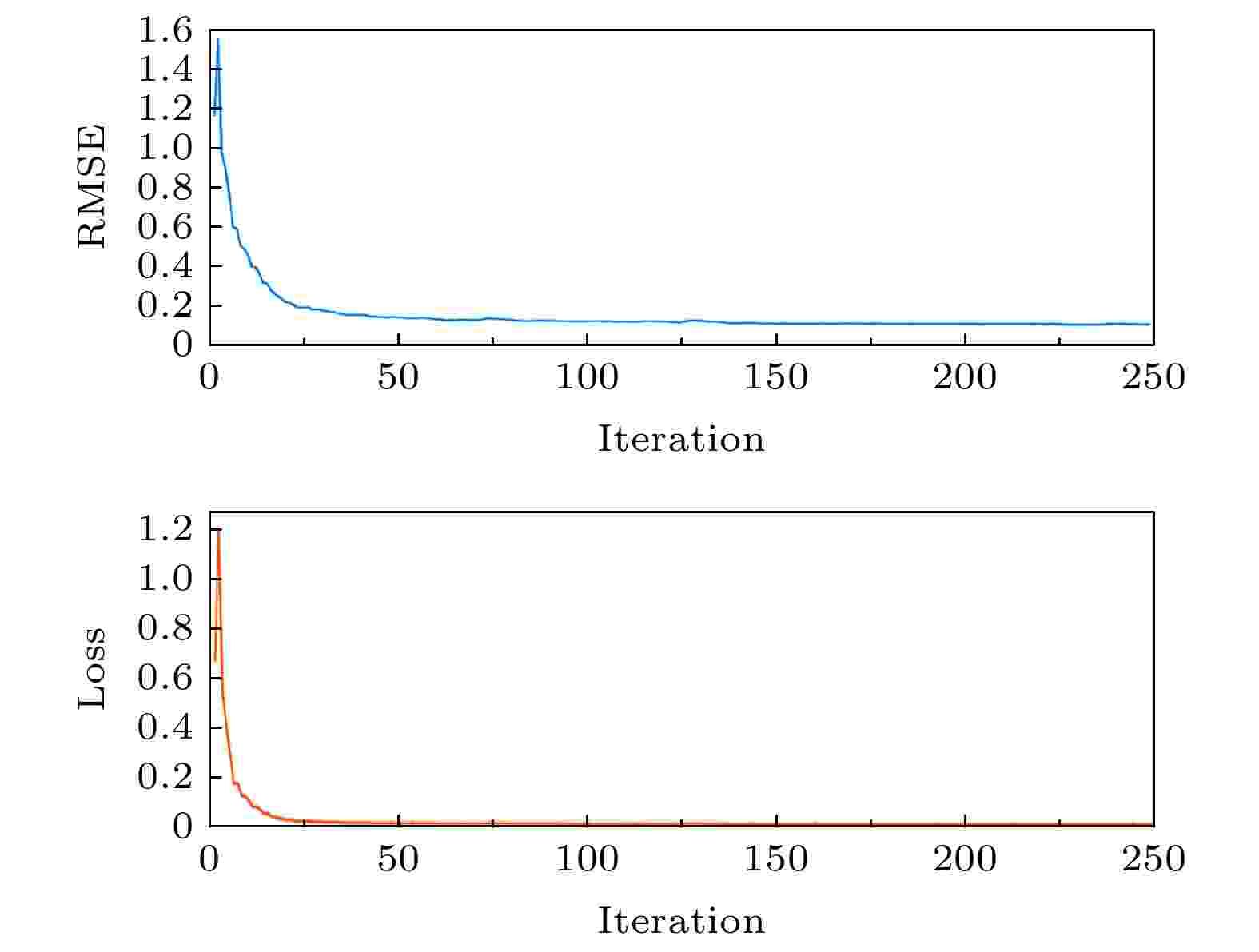

5.2.1.最大Lyapunov指数分析

最大Lyapunov指数 (largest Lyapunov exponent, LLE) 是一个较为典型的判断一个系统是否具有混沌特性的工具. 从时间序列提取最大Lyapunov指数是Wolf等[54]在1985年提出的一种数值方法, 此方法现已广泛应用, 具体如下.1)设给定时间序列{y(k)}, 重构的m维的相空间为

2)任意选取初始点

图 8 Wolf方法求

图 8 Wolf方法求

Figure8. Using wolf method to find the largest Lyapunov exponent process of

3

5.2.2.0-1测试

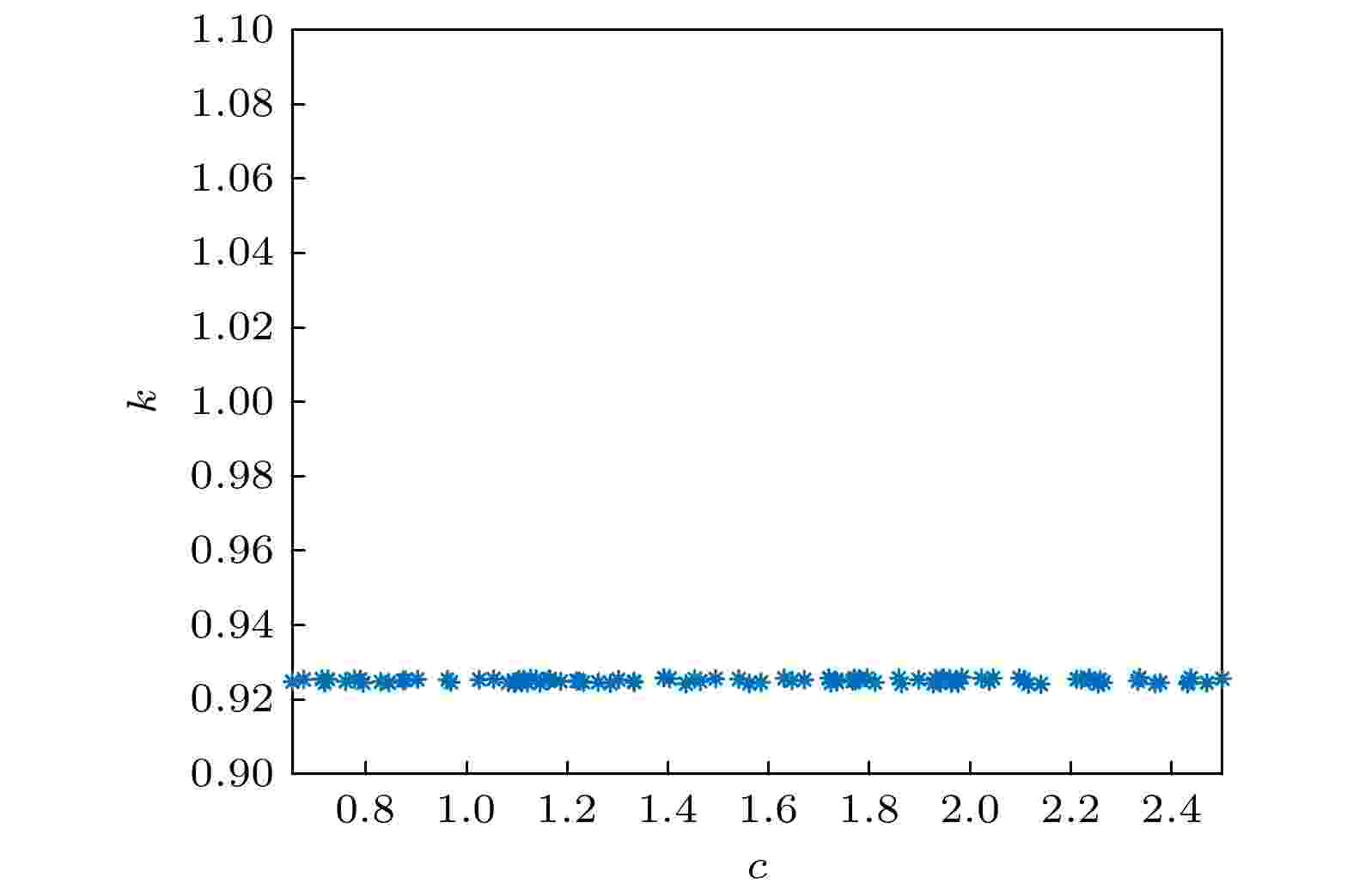

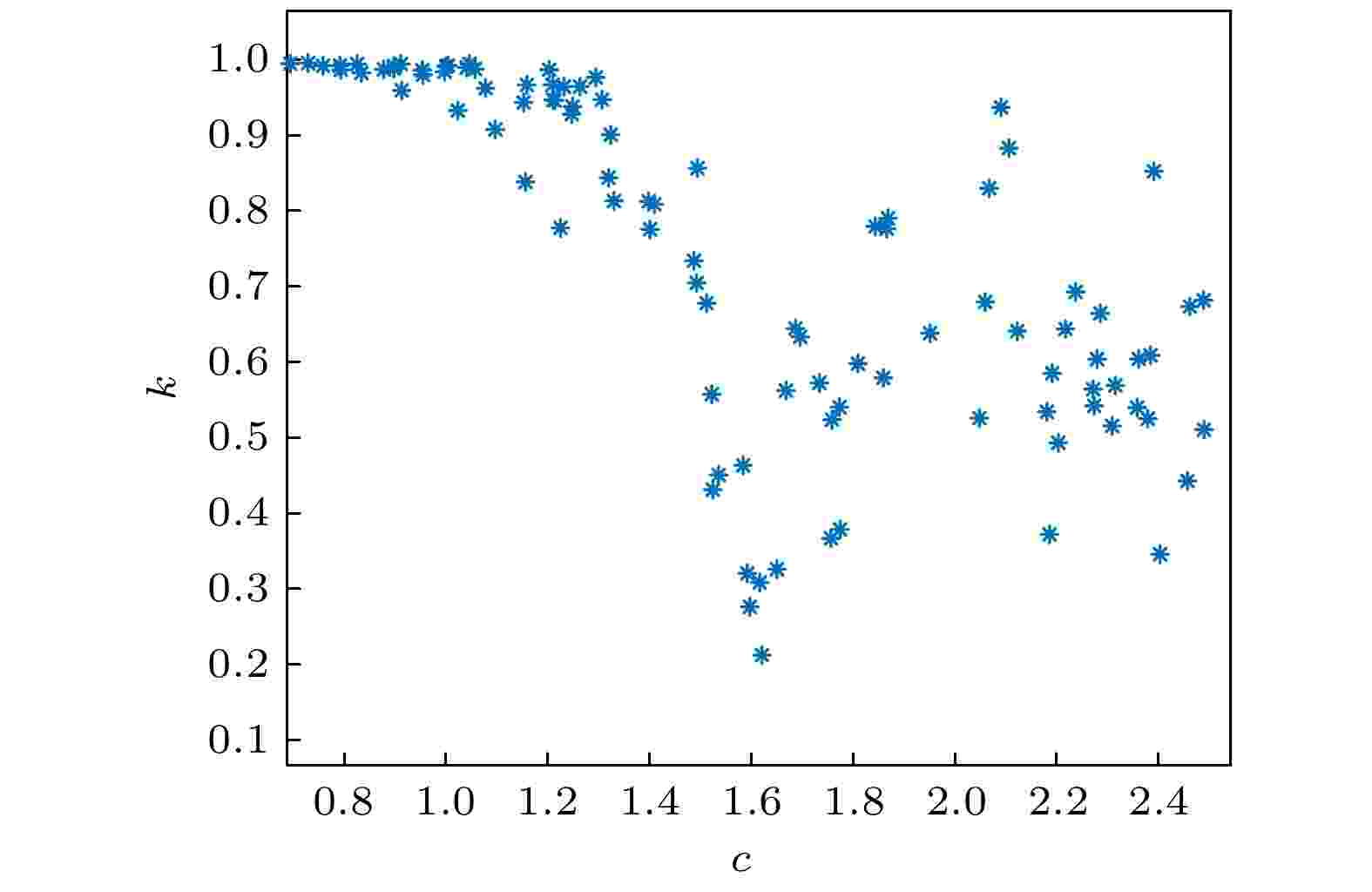

0-1测试是一个能够衡量时间序列是否有混沌的一种测试算法, 与李雅普诺夫指数不同的是, 它不需要进行相空间重构, 通过输出结果是否接近于1, 来判别混沌现象的产生[55,56].对于给定的时间序列

为了验证序列

图 9 新混沌信号0-1测试图

图 9 新混沌信号0-1测试图Figure9. 0-1 test image of the new chaotic signal.

图 10 超混沌Lorenz系统混沌信号0-1测试图

图 10 超混沌Lorenz系统混沌信号0-1测试图Figure10. 0-1 test image of the hyperchaotic Lorenz signal.

3

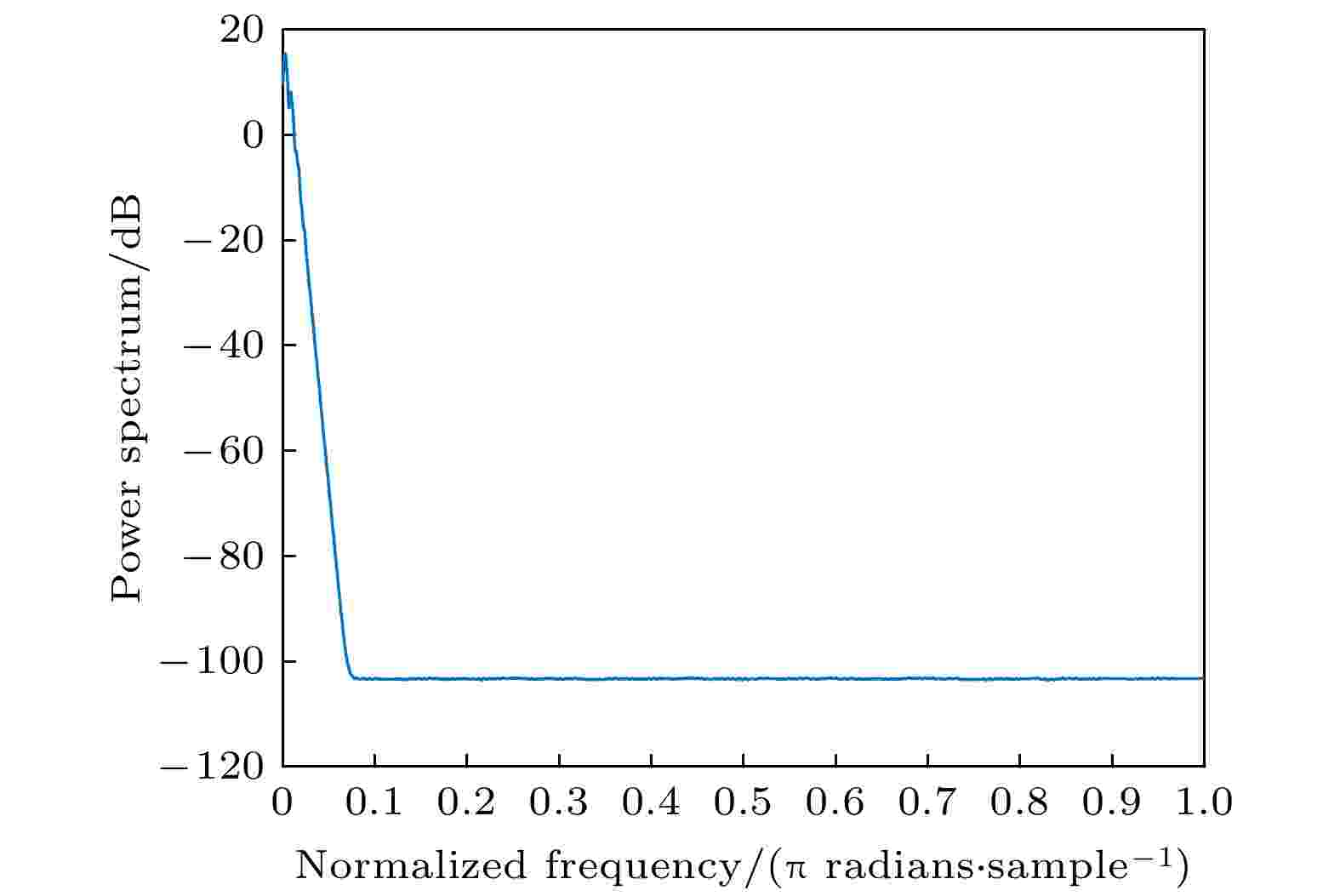

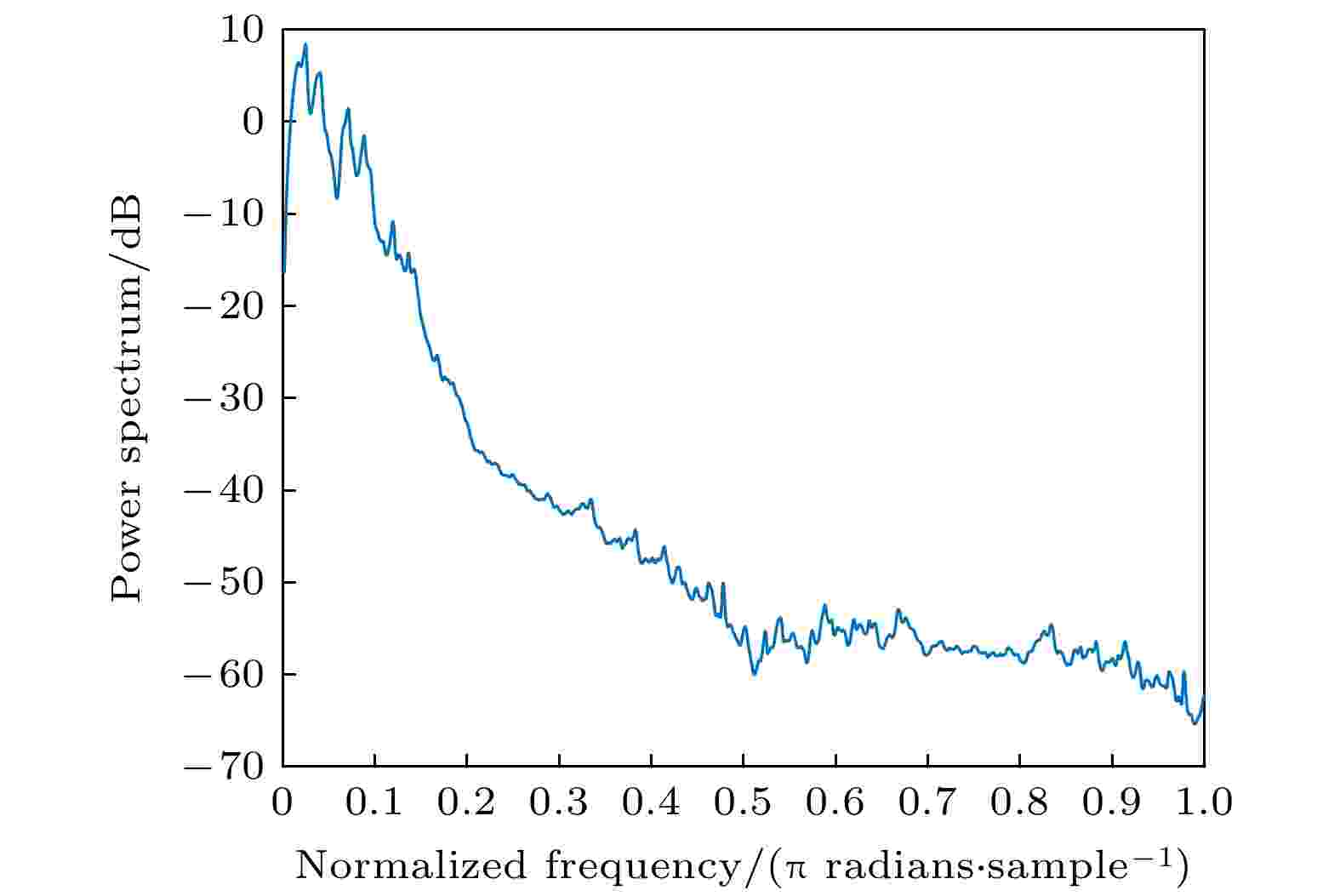

5.2.3.功率谱分析

为了验证序列

图 11 新混沌信号功率谱图

图 11 新混沌信号功率谱图Figure11. The spectrum image of the new chaotic signal

图 12 超混沌Lorenz信号功率谱图

图 12 超混沌Lorenz信号功率谱图Figure12. Spectrum image of hyperchaotic Lorenz signal.

3

5.2.4.三维相图

观察序列

图 13 序列

图 13 序列

Figure13. Phase diagram of

图 14 序列

图 14 序列

Figure14. Phase diagram of

3

5.2.5.随机性分析

为了验证序列

| 统计测试 | 结果 | |

| 单比特频率测试 | 0.8752 | 通过 |

| 块内频率测试 | 0.8523 | 通过 |

| 游程测试 | 0.6121 | 通过 |

| 块内最长1游程测试 | 0.0828 | 通过 |

| 二进制矩阵秩测试 | 0.1445 | 通过 |

| 离散傅里叶(谱)测试 | 0.8152 | 通过 |

| 非重叠模板匹配测试 | 0.3527 | 通过 |

| 重叠模板匹配测试 | 0.4305 | 通过 |

| Maurer通用统计测试 | 0.4214 | 通过 |

| 线性复杂度测试 | 0.2341 | 通过 |

| 序列测试 | 0.3053 | 通过 |

| 近似熵测试 | 0.1568 | 通过 |

| 累加和测试 | 0.3257 | 通过 |

| 随机旅行测试 | 0.1523 | 通过 |

| 随机旅行变种测试 | 0.1057 | 通过 |

表1新混沌时间序列NIST测试

Table1.NIST test of the new chotic time series

| 统计测试 | p 值 | 结果 |

| 单比特频率测试 | 0.8815 | 通过 |

| 块内频率测试 | 0.7253 | 通过 |

| 游程测试 | 0.5986 | 通过 |

| 块内最长1游程测试 | 0.0823 | 通过 |

| 二进制矩阵秩测试 | 0.1263 | 通过 |

| 离散傅里叶(谱)测试 | 0.8164 | 通过 |

| 非重叠模板匹配测试 | 0.3580 | 通过 |

| 重叠模板匹配测试 | 0.5216 | 通过 |

| Maurer通用统计测试 | 0.4418 | 通过 |

| 线性复杂度测试 | 0.5052 | 通过 |

| 序列测试 | 0.6015 | 通过 |

| 近似熵测试 | 0.1435 | 通过 |

| 累加和测试 | 0.4863 | 通过 |

| 随机旅行测试 | 0.3997 | 通过 |

| 随机旅行变种测试 | 0.2265 | 通过 |

表2超混沌Lorenz混沌序列NIST测试

Table2.NIST test of the hyperchaotic Lorenz time series.

3

5.2.6.混沌信号的特征对比

通过以上实验, 将对比结果列在表3中. 从此表可知, 新混沌信号与原混沌信号通过功率谱分析、相图及NIST测试结果可以说明均具有混沌特征与随机性. 然而新信号的最大Lyapunov指数与0-1测试结果均高于原信号, 说明其具有更明显的混沌特征. 所以基于深度学习生成的新混沌信号更适合用于图像加密.| 信号来源 | 最大Lyapunov 指数 | 0-1 测试 | 功率谱 分析 | 相图 | NIST 测试 |

| 超混沌Lorenz | 0.3381[52] | 0.7937 | 混沌 | 混沌 | 随机 |

| 深度学习 | 2.6002 | 0.9250 | 混沌 | 混沌 | 随机 |

表3混沌信号统计参数对比

Table3.Comparison of statistical parameters of chaotic signals.

2

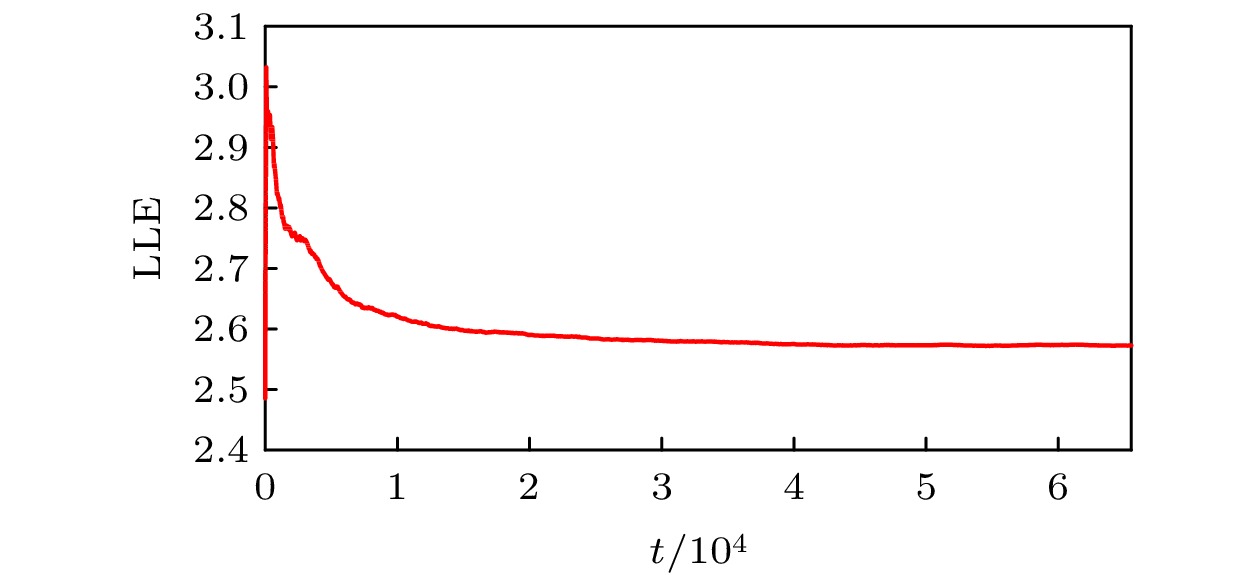

5.3.新混沌信号的应用

本节展示了一些常见的灰度图像仿真结果, 其中Lena图来自网址(https://www.ece.rice.edu/~ wakin/images/ [2021-01-01]), 其余图像来自网址(

图 15 数字图像加密解密实验图 (a)鸟(256 × 256)原图; (b)鸟(256 × 256)加密图; (c)鸟(256 × 256)解密图; (d)辣椒(256 × 256)原图; (e)辣椒(256 × 256)加密图; (f)辣椒(256 × 256)解密图; (g)Lena(512 × 512)原图; (h) Lena(512 × 512)加密图; (i) Lena(512 × 512)解密图; (j) 液体泼洒(512 × 512)原图; (k) 液体泼洒(512 × 512)加密图; (l) 液体泼洒(512 × 512)解密图; (m)机场(1024 × 1024)原图; (n) 机场(1024 × 1024)加密图; (o) 机场(1024 × 1024)解密图; (p)飞机(1024 × 1024)原图; (q)飞机(1024 × 1024)加密图; (r)飞机(1024 × 1024)解密图

图 15 数字图像加密解密实验图 (a)鸟(256 × 256)原图; (b)鸟(256 × 256)加密图; (c)鸟(256 × 256)解密图; (d)辣椒(256 × 256)原图; (e)辣椒(256 × 256)加密图; (f)辣椒(256 × 256)解密图; (g)Lena(512 × 512)原图; (h) Lena(512 × 512)加密图; (i) Lena(512 × 512)解密图; (j) 液体泼洒(512 × 512)原图; (k) 液体泼洒(512 × 512)加密图; (l) 液体泼洒(512 × 512)解密图; (m)机场(1024 × 1024)原图; (n) 机场(1024 × 1024)加密图; (o) 机场(1024 × 1024)解密图; (p)飞机(1024 × 1024)原图; (q)飞机(1024 × 1024)加密图; (r)飞机(1024 × 1024)解密图Figure15. Experimental picture of digital image encryption and decryption: (a) Original bird image; (b) encrypted bird image; (c) decrypted bird image; (d) original pepper (256 × 256) image; (e) encrypted pepper (256 × 256) image; (f) decrypted pepper (256 × 256) image; (g) original Lena (512 × 512) image; (h) encrypted Lena (512 × 512) image; (i) decrypted Lena (512 × 512) image; (j) original splash (512 × 512) image; (k) encrypted splash (512 × 512) image; (l) decrypted splash (512 × 512) image; (m) original airport (1024 × 1024) image; (n) encrypted airport (1024 × 1024) image; (o) decrypted airport (1024 × 1024) image; (p) original airplane (1024 × 1024) image; (q) encrypted airplane (1024 × 1024) image; (r) decrypted airplane (1024 × 1024) image.

2

5.4.安全性分析

35.4.1.差分攻击

差分攻击是攻击者针对明文图像, 改变一个像素值然后加密图像, 观察两个加密后的密文图像之间的差距, 从而找到规律, 破解算法.NPCR (number of pixels change rate)与UACI (unified average changing intensity)是差分攻击的两个重要指标, 它们通过 (4)式和(5)式计算出来[57]:

理论上NPCR与 UACI的值越接近99.6094%和33.4635%越好. 本文选取P(256, 256)的像素值做出改变, 并计算出它们的NPCR与 UACI结果, 如表4所示. 对比代表性的文献[10, 13, 58, 59]中的NPCR与 UACI, 对比结果如表5所示. 实验结果及对比结果表明, 该算法的NPCR与 UACI已经很接近理论值了, 因此本文提出的加密算法具有很好的抵抗差分攻击的能力.

| 图片 | 改变$ P(256, 256) $ | |

| NPCR/% | UACI/% | |

| Bird ($ 256 \times 256 $) | 99.56 | 33.35 |

| Cameraman ($ 256 \times 256 $) | 99.63 | 33.30 |

| Pepper ($ 256 \times 256 $) | 99.62 | 33.39 |

| House ($ 256 \times 256 $) | 99.63 | 33.37 |

| Lena ($ 512 \times 512 $) | 99.58 | 33.38 |

| Airplane ($ 512 \times 512 $) | 99.59 | 33.42 |

| Tank ($ 512 \times 512 $) | 99.61 | 33.49 |

| Splash ($ 512 \times 512 $) | 99.64 | 33.54 |

| Truck ($ 512 \times 512 $) | 99.60 | 33.47 |

| Airport ($ 1024 \times 1024 $) | 99.62 | 33.48 |

| Airplane ($ 1024 \times 1024 $) | 99.60 | 33.47 |

表4NPCR和UACI

Table4.NPCR and UACI.

| 本文平均值 | 文献[10] | 文献[13] | 文献[58] | 文献[59] | |

| NPCR/% | 99.604 | 99.61 | 99.6641 | 99.61 | 99.6114 |

| UACI/% | 33.46 | 33.48 | 33.6124 | 33.46 | 33.4523 |

表5NPCR和UACI的平均值与其他加密算法的比较

Table5.The average of NPCR and UACI and comparison with other algorithms.

3

5.4.2.密钥空间分析

在此图像加密系统中,

3

5.4.3.密钥敏感性分析

一个好的算法是对密钥敏感的, 即对密钥做出微小的改变, 然后还原, 会得到完全不同的结果. 本文选取的密钥

图 16 密钥敏感性 (a)明文图像; (b)密文用

图 16 密钥敏感性 (a)明文图像; (b)密文用

Figure16. Sensitivity of secret key: (a) Original image; (b) error key

3

5.4.4.直方图分析

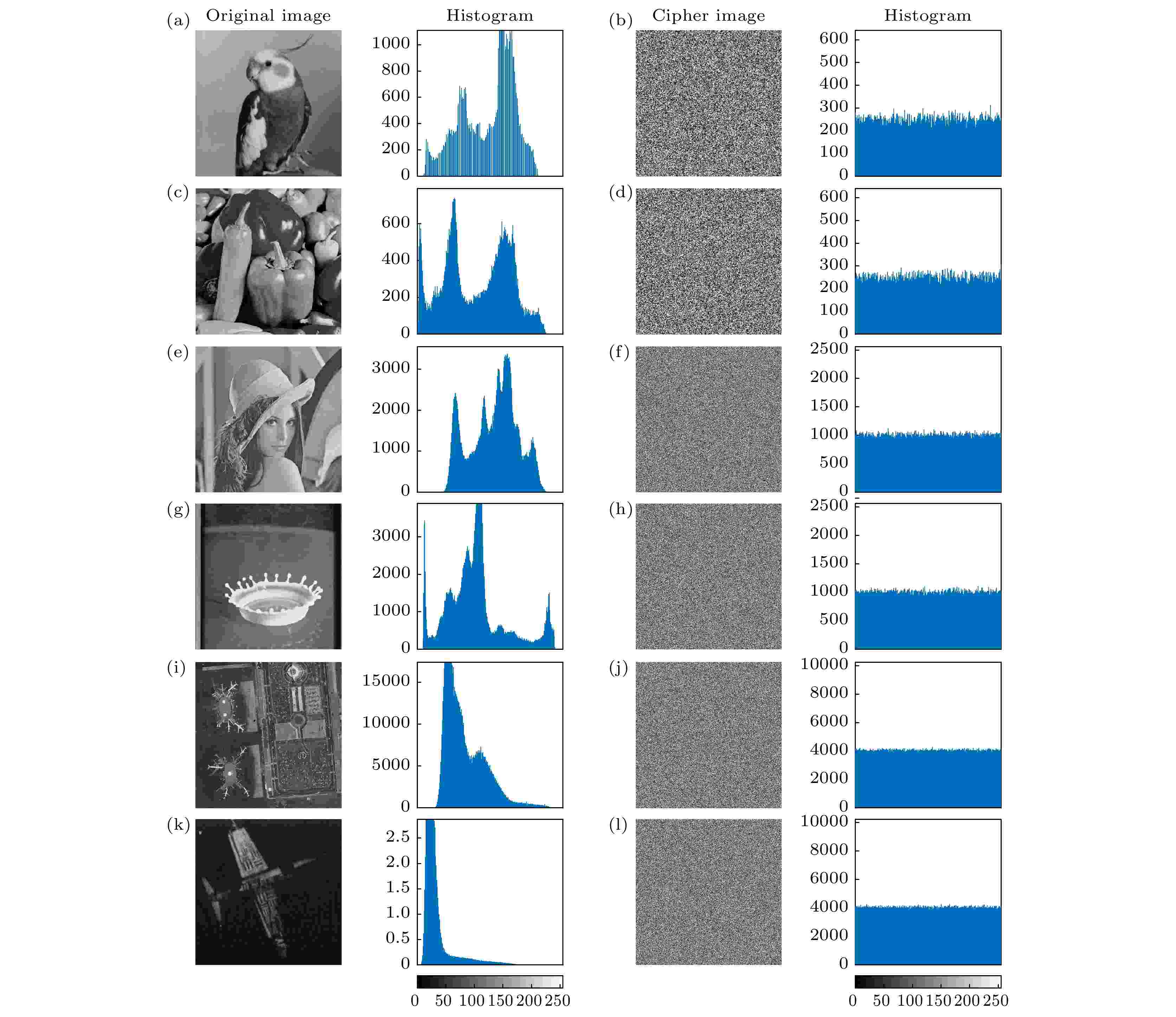

直方图分析是检测密文像素值分布是否均匀, 一个好的加密算法, 密文直方图应该是均匀的. 否则该加密算法是不安全的, 攻击者就能从密文中找到规律, 从而破解该算法.图17展示了不同分辨率的灰度图像明文直方图与密文直方图. 通过观察, 明文直方图分布是不均匀的, 当经过本文的加密算法, 密文直方图分布是均匀的. 因此攻击者很难从密文中找到规律从而破解算法. 因此本文具有很好的抵抗统计攻击的能力.

图 17 加密解密图像直方图 (a)鸟(256 × 256)原图与明文直方图; (b)鸟(256 × 256)加密图和密图直方图; (c)辣椒(256 × 256)原图与明文直方图; (d)辣椒(256 × 256)加密图和密图直方图; (e) Lena(512 × 512)原图与明文直方图; (f) Lena(512 × 512)加密图和密图直方图; (g)水滴泼洒(512 × 512)原图与明文直方图; (h)水滴泼洒(512 × 512)加密图和密图直方图; (i)机场(1024 × 1024)原图与明文直方图; (j)机场(1024 × 1024)加密图和密图直方图; (k)飞机(1024 × 1024)原图与明文直方图; (l)飞机(1024 × 1024)加密图和密图直方图

图 17 加密解密图像直方图 (a)鸟(256 × 256)原图与明文直方图; (b)鸟(256 × 256)加密图和密图直方图; (c)辣椒(256 × 256)原图与明文直方图; (d)辣椒(256 × 256)加密图和密图直方图; (e) Lena(512 × 512)原图与明文直方图; (f) Lena(512 × 512)加密图和密图直方图; (g)水滴泼洒(512 × 512)原图与明文直方图; (h)水滴泼洒(512 × 512)加密图和密图直方图; (i)机场(1024 × 1024)原图与明文直方图; (j)机场(1024 × 1024)加密图和密图直方图; (k)飞机(1024 × 1024)原图与明文直方图; (l)飞机(1024 × 1024)加密图和密图直方图Figure17. Histograms of plain images and ciphered images: (a) Original image and histogram of bird (256 × 256); (b)cipher image and histogram of bird (256 × 256); (c) original image and histogram of pepper (256 × 256); (d) cipher image and histogram of pepper(256 × 256); (e) original image and histogram of Lena (512 × 512); (f) cipher image and histogram of Lena (512 × 512); (g) original image and histogram of splash (512 × 512); (h) cipher image and histogram of splash (512 × 512); (i) original image and histogram of airport (1024 × 1024); (j) cipher image and histogram of airport (1024 × 1024); (k) original image and histogram of airplane (1024 × 1024); (l) cipher image and histogram of airplane (1024 × 1024).

3

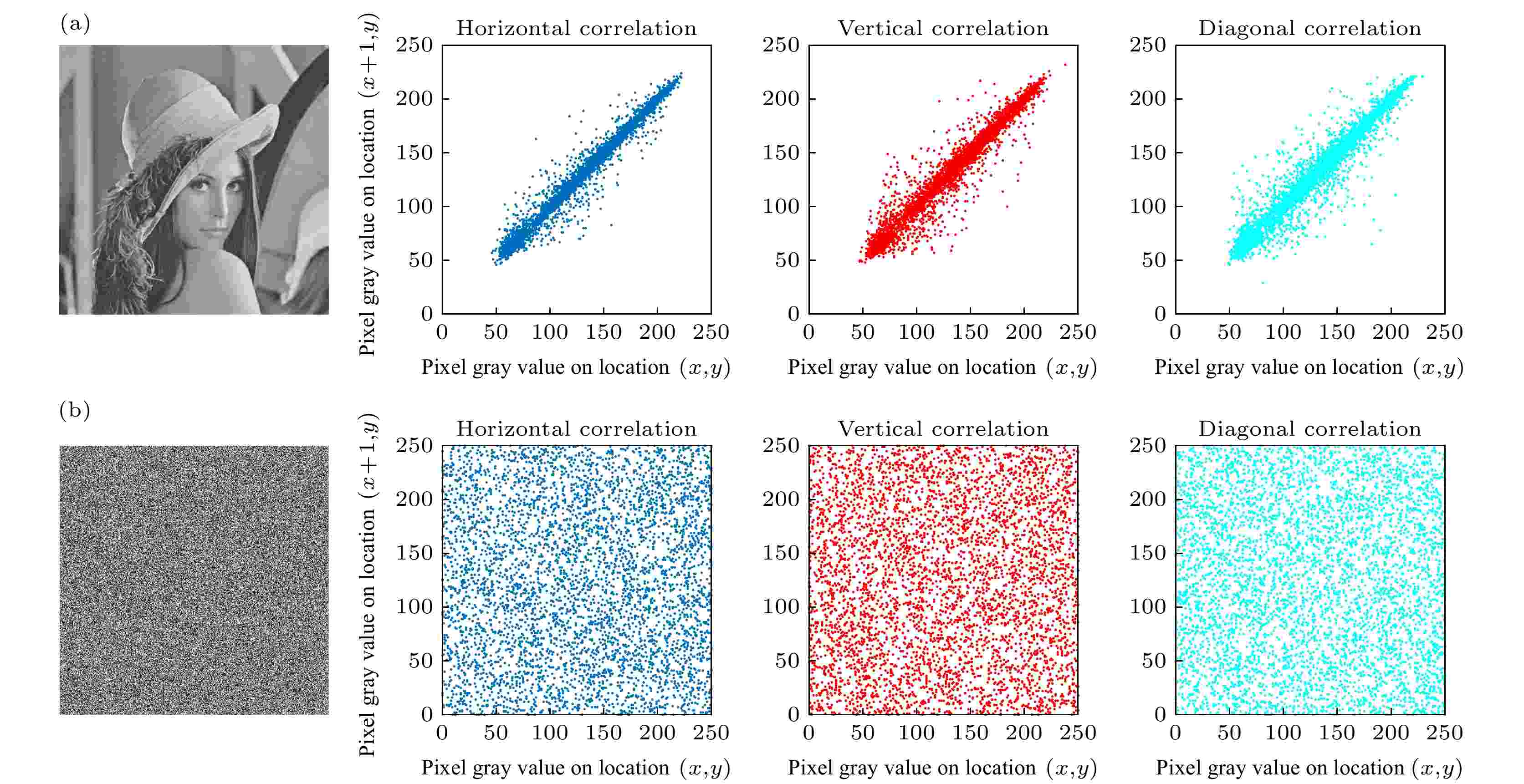

5.4.5.相关性分析

除上述直方图分析外, 统计分析中还有一种检测指标, 相邻像素值的相关性, 其包括水平相邻像素相关性, 垂直相邻像素相关性, 对角相邻像素相关性. 一个好的加密系统, 加密后得到的密文各个相邻像素值的相关性越接近于0代表加密效果越好, 这样攻击者就不能从密文中得到有效地信息, 很好的保护了加密算法. 接下来, 我们使用下面的公式来计算相邻像素值的相关性[62]: 图 18 Lena图相关性分析 (a)明文; (b)密图

图 18 Lena图相关性分析 (a)明文; (b)密图Figure18. Correlation coefficients of Lena: (a) Original image; (b) encrypted image

接下来, 对其他图片进行仿真, 计算结果陈列在表6中, 并与一些代表性的文献[10, 13, 58, 59]的密文相关性作对比, 其结果展示在表7中. 实验结果表明, 本文的算法与一些代表性的文献作对比, 可以发现, 明文的3个方向上相关性很高, 经过本文算法的加密, 密文的3个方向上相关性变得很低, 与其他方法一样都接近于0. 因此本文具有更好的安全性, 能够抵抗统计攻击.

| 图片 | 明文 | 密文 | |||||||

| 水平 | 垂直 | 对角 | 反对角 | 水平 | 垂直 | 对角 | 反对角 | ||

| Lena | 0.9844 | 0.9668 | 0.9620 | 0.9790 | –0.0016 | 0.0014 | –0.0014 | –0.0010 | |

| Bird | 0.9889 | 0.9826 | 0.9713 | 0.9519 | 0.0114 | 0.0103 | 0.0104 | –0.0031 | |

| Cameraman | 0.9591 | 0.9335 | 0.9101 | 0.9377 | –0.0099 | 0.0141 | –0.0165 | –0.0028 | |

| Pepper | 0.9638 | 0.9585 | 0.9368 | 0.9339 | –0.0127 | –0.0014 | –0.0079 | 0.0134 | |

| Airport | 0.9066 | 0.9072 | 0.8446 | 0.8752 | –0.0091 | 0.0088 | –0.0014 | –0.0054 | |

| Splash | 0.9925 | 0.9850 | 0.9797 | 0.9507 | 0.0082 | 0.0016 | 0.0039 | –0.0060 | |

| Airplane | 0.9476 | 0.9664 | 0.9418 | 0.9299 | –0.0278 | –0.0105 | 0.0013 | –0.0083 | |

| House | 0.9549 | 0.9780 | 0.9399 | 0.9027 | 0.0141 | –0.0115 | –0.0176 | 0.0005 | |

| Tank | 0.8678 | 0.8815 | 0.8414 | 0.7949 | –0.0036 | 0.0003 | –0.0098 | –0.0065 | |

| Truck | 0.9258 | 0.9561 | 0.9114 | 0.8194 | 0.0028 | –0.0041 | 0.0018 | 0.0074 | |

表6图像相关系数

Table6.Correlation coefficients of images.

| Lena | 文献[10] | 文献[13] | 文献[58] | 文献[59] | |

| 水平 | –0.0016 | –0.00007 | 0.00047 | –0.00251 | –0.038118 |

| 垂直 | 0.0014 | –0.0024 | –0.03911 | –0.00292 | –0.029142 |

| 对角 | –0.0014 | 0.0019 | 0.00305 | –0.00156 | 0.002736 |

表7密文图像相关系数比较

Table7.Comparison of the correlation coefficients of images.

3

5.4.6.信息熵分析

信息熵代表信息混乱的程度, 像素值越混乱信息熵越接近8, 信息泄露的可能性越小, 信息熵通过(6)式计算[63]:

| 图片 | 图片大小 | 信息熵 |

| House | $ 256 \times 256 $ | 7.9969 |

| Cameraman | $ 256 \times 256 $ | 7.9971 |

| Bird | $ 256 \times 256 $ | 7.9968 |

| Pepper | $ 256 \times 256 $ | 7.9971 |

| Lena | $ 512 \times 512 $ | 7.9993 |

| Splash | $ 512 \times 512 $ | 7.9993 |

| Airplane | $ 512 \times 512 $ | 7.9993 |

| Tank | $ 512 \times 512 $ | 7.9994 |

| Truck | $ 512 \times 512 $ | 7.9993 |

| Airport | $ 1024 \times 1024 $ | 7.9998 |

| Airplane | $ 1024 \times 1024 $ | 7.9998 |

表8信息熵

Table8.Information entropy of images.

3

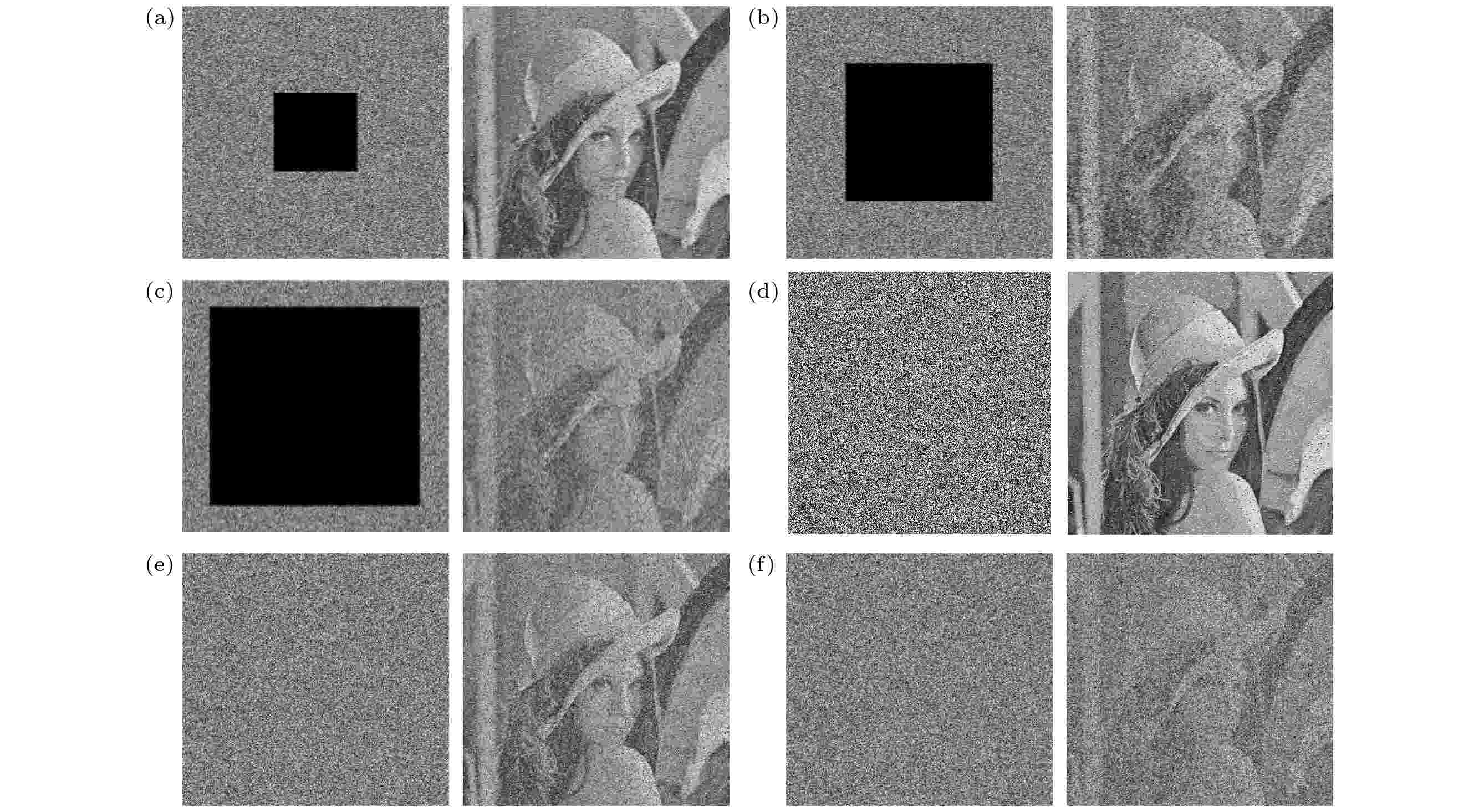

5.4.7.鲁棒性分析

鲁棒性是检验加密算法抗干扰能力的重要指标. 在传输过程中信息有可能部分丢失或受到噪声污染, 因此需要设计一个加密算法, 即使丢失一部分信息, 也可以通过解密程序得到明文的一些主要信息. 我们通过剪切攻击和噪声攻击两种方式来检测本文加密算法的鲁棒性.图19(a)—(c)展示了不同程度的剪切攻击, 图19(d)—(f)展示了不同程度的高斯白噪声攻击, 从图中可以看出, 尽管密文丢失一些信息或者一些信息被污染, 还可以通过解密得到明文的一些主要信息, 因此本文的加密算法具有较好的鲁棒性.

图 19 抗攻击性检验 (a) 10%剪切; (b) 30%剪切; (c) 80%剪切; (d) 0.001高斯白噪声攻击; (e) 0.01高斯白噪声攻击; (f) 0.1高斯白噪声攻击

图 19 抗攻击性检验 (a) 10%剪切; (b) 30%剪切; (c) 80%剪切; (d) 0.001高斯白噪声攻击; (e) 0.01高斯白噪声攻击; (f) 0.1高斯白噪声攻击Figure19. Anti attack test: (a) 10% data missed; (b) 30% date missed; (c) 80% data missed; (d) attack of 0.001 Gaussian white noise; (e) attack of 0.01 Gaussian white noise; (f) attack of 0.1 Gaussian white noise.

3

5.4.8.已知明文和选择明文攻击的分析

全黑或全白图像经常被用来评估所提出的密码系统对已知明文和选择明文攻击的抵抗力. 对全黑图像与全白图像进行加密解密, 结果如图20所示, 可见我们的方法可以对这两个图进行有效的加密和解密. 接着对全黑图像与全白图像进行统计分析, 如表9所列. 通过此表可以得出, 各种指标均接近理论值, 因此本图像加密算法对已知明文和选择明文攻击具有较好的抗攻击性. 图 20 全黑全白图加密解密图像

图 20 全黑全白图加密解密图像Figure20. Encryption and decryption image of all black and all white image.

| NPCR | UACI | 信息熵 | 相关系数 | ||||

| 水平 | 垂直 | 对角 | |||||

| 全黑图 | 0.9958 | 0.3332 | 7.9970 | 0.0016 | 0.0003 | 0.0036 | |

| 全白图 | 0.9961 | 0.3351 | 7.9971 | 0.0070 | 0.0004 | 0.0070 | |

表9全黑全白图的统计分析

Table9.The statistical analysis of all-black image and all-white image.