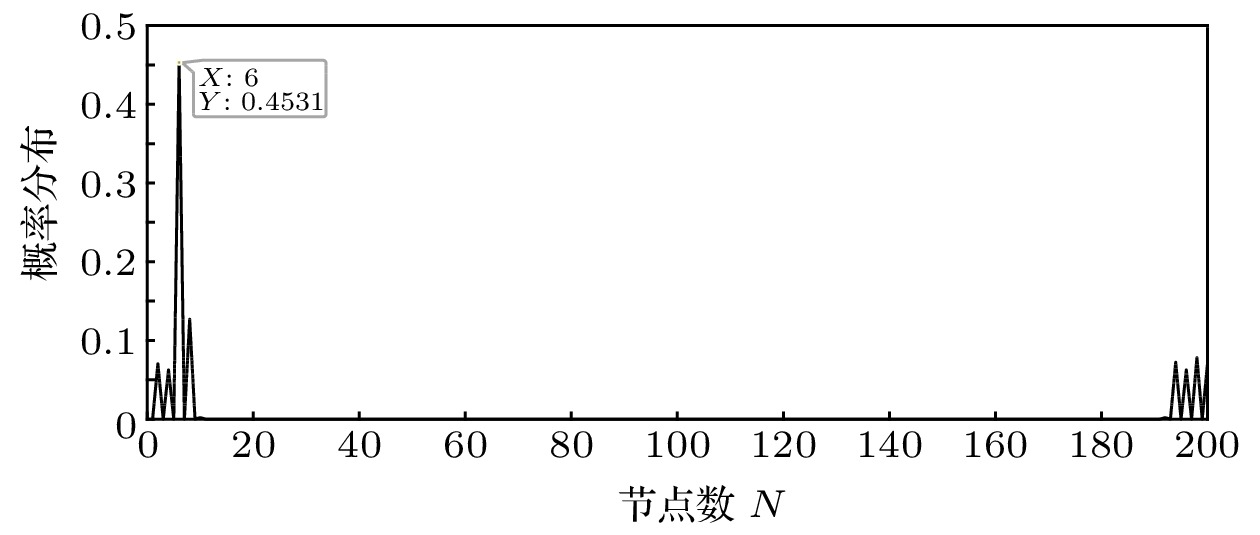

摘要: 信息安全是信息化社会国家安全的基石与命脉, 而匿名量子通信是保护信息安全的重要通信方式之一. 利用量子漫步随机性有效解决身份信息泄露等敏感问题, 本文提出一种基于Cayley图上量子漫步的匿名通信方案. 首先, 通信双方隐藏自身身份信息, 发送方Alice通过逻辑或操作匿名选择接收方Bob. 其次, 可信第三方与通信双方利用BB84协议生成和分发安全密钥, Alice根据安全密钥对信息序列进行加密, 获得盲化信息; Bob利用联合Bell态测量和安全密钥进行签名, 可信第三方验证签名信息. 再次, 可信第三方依据傅里叶变换计算Bob量子漫步的位置概率分布函数, 将概率最大值对应的位置信息转换为确认帧发送给Alice; Alice利用量子降维压缩算法减少传输信息比特数, 并利用安全密钥完成信息加密后将信息传输至确认帧表示的位置, Bob利用量子漫步搜索位置节点获取传输信息, 完成匿名量子通信. 最后, 对方案进行安全分析, 并给出200个节点Cayley图的数值仿真结果, 漫步10步时, 第6个节点的概率最大为45.31%. 根据仿真结果, 本方案通信过程中Bob漫步10步时被窃听到具体位置的概率近似为6 × 10

–7 %.

关键词: 匿名量子通信 /

量子网络 /

量子漫步 English Abstract Anonymous communication scheme based on quantum walk on Cayley graph He Zhen-Xing Fan Xing-Kui Chu Peng-Cheng Ma Hong-Yang School of Sciences, Qingdao University of Technology, Qingdao 266033, China Fund Project: Project supported by the National Natural Science Foundation of China (Grant Nos. 11975132, 61772295), the Natural Science Foundation of Shandong Province, China (Grant No. ZR2019YQ01), and the Project of Higher Educational Science and Technology Program of Shandong Province, China (Grant No. J18KZ012)Received Date: 04 March 2020Accepted Date: 01 May 2020Available Online: 25 May 2020Published Online: 20 August 2020Abstract: Information security is the cornerstone and lifeblood of national security in the information society, and anonymous quantum communication is one of the important ways to protect information security. Using quantum walk randomness to effectively solve sensitive problems such as leakage of identity information. In this paper, an anonymous communication scheme based on quantum walks on the Cayley graph is proposed. First, both parties in the communication hide their identity information, and the sender Alice anonymously selects the receiver Bob through logic or operation. Secondly, the trusted third party and the communicating parties use the BB84 protocol to generate and distribute the security key. Alice encrypts the information sequence according to the security key to obtain the blind information; Bob uses the joint Bell state measurement and security key to sign and the trusted third party verifies the signature information. Third, the trusted third party calculates the position probability distribution function of Bob’s quantum walk via the Fourier transform, converts the position information corresponding to the maximum probability into a confirmation frame and sends it to Alice; Alice uses the quantum compression algorithm by decreasing dimensions to reduce the number of transmitted information bits(the length of the information bit can be reduced by up to 37.5%) and uses the security key to complete the information encryption and then transmit the information to the location indicated by the confirmation frame. Bob uses quantum walks to search the location node to obtain the transmission information and complete the anonymous quantum communication. Finally, the security analysis of the scheme is carried out, and the numerical simulation results of the Cayley graph of 200 nodes are given. At the 10-step walk, the maximal probability of the 6th node is 45.31%. According to the simulation results, the probability that Bob is eavesdropped on the specific location at his 10-step walk during the communication of this scheme is approximately 6 × 10–7 %, so the receiver can avoid the identity information from the eavesdropping with a high probability, and the quantum network anonymity protocol is not broken.Keywords: anonymous quantum communication /quantum networks /quantum walk 全文HTML --> --> --> 1.引 言 近年来, 量子通信是通信技术重要研究方向之一, 包括量子秘密共享和隐形传态等领域[1 -3 ] . 而隐私和匿名是量子通信过程中保护信息安全的重要方法, 隐私意味着传输消息不能公开, 匿名意味着隐藏发送方和接收方的身份信息, 而两者在匿名量子通信、匿名量子投票等方面有着举足轻重的作用[4 ,5 ] .[6 -11 ] , 并且在匿名通信协议设计及量子信息比特匿名传输等方面硕果累累[12 -18 ] . 1988年, Chaum[9 ] 提出一种经典的匿名通信方案, 方案中根据无条件保密信道, 构造出无条件发送不可跟踪信道, 实现匿名通信; 2002年, 薛鹏和郭光灿[13 ] 在物理期刊中综述了量子通信领域发展, 并介绍了量子通信的基本理论框架和研究进展, 其团队后期的研究成果为本文提供了研究方向; 2002年, Boykin[14 ] 提出利用量子密钥编码经典比特信息的匿名通信协议, 协议中通信方共享量子纠缠对获取安全密钥, 并对噪声攻击具有较高的抗性; 2005年, Christandl和Wehner[15 ] 提出一种匿名传输经典比特的量子协议, 该协议主要讨论传输量子态时的安全问题, 并利用纠缠量子态扩展协议使得通信双方能够匿名发送和接收量子位; 2007年, Bouda和Sprojcar[16 ] 提出了一种量子信息比特的匿名分发协议, 该协议在公共接收方(发送方)的通信模型下, 可用于接收方(发送方)匿名信道构建和无条件信息保密; 2007年, Brassard等[5 ] 提出匿名量子通信协议模型, 并在理论上证明该模型受到攻击时只能以指数级的小概率破坏通信双方的匿名性以及量子态的隐私性, 该模型提升了整个通信协议的安全性; 2012年, Jiang等[17 ] 提出了以连续变量纠缠量子态作为信息载体的匿名量子投票系统. 与上述成果不同, 本方案利用量子漫步作为搜索算法进行量子信息搜索, 并且量子漫步算法本身可以模拟多体物理体系的量子行为适用于多种网络结构.[19 ] , 量子漫步算法则是模拟粒子在图上移动的量子相干性演化. 深入研究文献[20 -30 ], 很多****发现量子漫步算法相较于经典随机算法的优点主要有两个: 寻找目标节点时间更少和从源顶点分散到所有顶点的时间更少. 2002年, Travaglione和Milburn[21 ] 提出在离子阱量子计算机上实现量子漫步的方案, 方案展示了量子漫步直线方差和混合时间增强的特征, 实验结果显示在强退相干限制下量子漫步算法逐渐趋于经典算法; 在2004年, Childs和Goldstone[22 ] 提出利用图上连续时间量子漫步来求解Grover问题的一般方法, 并证明了如果图结构是一个高维度的晶格可以实现算法的二次加速; 2009年, Childs[25 ] 提出利用散射过程构造量子算符, 将量子漫步作为计算基在基层图中进行量子计算; 2019年, Zhan[26 ] 从图谱的角度解释离散量子漫步肯顿模型的完全态转移, 并构造了一个允许完全态转移的无限族的四正则循环图; 2019年, Costa等[27 ] 根据气体HPP模型提出多粒子量子漫步算法, 通过HPP模型模拟量子态碰撞后的运动方向, 并构造出粒子碰撞的演化算符. 而量子各个领域在不断交叉情况下出现非常多的研究成果, 尤其是近年来将量子漫步算法与量子通信相结合的通信方案不断涌现[31 -38 ] , 例如在2017年, 薛鹏团队[31 ] 提出基于两个硬币态量子漫步的广义隐形传态, 与现有的 d 维量子态隐形传态相比不需要预先制备纠缠态, 这是第一个利用量子漫步实现通信协议的方案; 2019年, 冯艳艳等[32 ] 提出基于量子漫步-隐形传态的仲裁量子签名方案, 方案通过量子漫步产生纠缠态进行隐形传态, 并利用随机数和公共板验证量子签名正确性; 2019, Li等[33 ] 提出基于多硬币态量子漫步的量子信息分割方案, 该方案不需要预先准备纠缠态, 也不需要测量纠缠度, 降低量子网络通信资源消耗.[39 -41 ] . 本方案在量子Cayley网络上进行通信[42 -44 ] , Alice通过文献[4 ]中的逻辑或操作匿名选择Bob实现量子网络匿名协议, 从而保护通信双方身份信息; 可信第三方根据量子盲签名方法检测Alice和Bob身份信息是否泄露或被窃听; 可信第三方根据群上傅里叶变换计算Bob量子漫步位置概率分布函数, 并将概率最大值对应的位置信息作为确认帧发送给Alice; Alice获取位置信息后利用量子保密一次通信建立信道[45 ,46 ] , 将制备的量子信息传输至Bob量子漫步时出现概率最大的位置[22 ,47 ,48 ] , 利用量子压缩对信息进行预处理, 减少信息的比特长度, 最多减少37.5%的比特长度[49 -51 ] ; Bob通过Cayley图上离散时间量子漫步算法在网络中搜索Alice传输的信息. 在通信双方遵循量子网络匿名协议的前提下, 本方案根据量子漫步的随机特性, 使得接收方能够以极大的概率避免被窃听者获得身份信息, 并且没有破坏量子网络匿名协议.2 节介绍Cayley图上量子漫步和量子压缩; 第3 节讨论匿名通信方案和离散量子漫步概率解析解; 第4 节分析方案的安全性, 并计算Cayley中环的概率分布; 第5 节, 对方案进行总结和简要概述.2.相关工作 22.1.Cayley图上量子漫步 2.1.Cayley图上量子漫步 假设群G 是有限群, S 是该群的生成集合, Cayley图和群G 存在一一对应关系, 若节点g 和$ g^{\prime} $ 满足$g^{\prime}=gh$ , 则存在一条边$ (g, g^{\prime}) $ , 其中$ g\in G $ , $ h\in S $ . 将Cayley图中元素量子化:$ H_{S} $ 为硬币算符所在的Hilbert空间, $ H_{G} $ 为量子漫步所处的位置空间. Cayley图上量子漫步的演化算符为$ E = T(C\otimes I) $ , I 为位置空间的单位算符, C 为硬币算符, T 为转移算符, 具体定义如下:2.2.量子信息降维压缩算法 -->2.2.量子信息降维压缩算法 量子降维压缩算法中3维张量信息可以表示为$|a\rangle = |0\rangle = \left(\displaystyle \begin{matrix} 1 \\ 0 \end{matrix}\right)$ ; $ |b\rangle = \dfrac{1}{\sqrt{2}}\left(|0\rangle+|1\rangle\right) $ . 令$|{{\phi}}\rangle = |\lambda_{i}\lambda_{j}\lambda_{k}\rangle$ , 其中$ \lambda_{i}, \lambda_{j}, \lambda_{k}\in\{\lambda_{a}, \lambda_{b}\} $ ,$ |xy0\rangle = |xy\rangle\otimes|0\rangle $ , 令$ |\phi_{1}\rangle = |xy\rangle $ , 映射到典型子空间; 非典型态转化为, $ |mn1\rangle = |mn\rangle\otimes|1\rangle $ , 令$ |\phi_{2}\rangle = |mn\rangle $ , 映射到非典型子空间; 将压缩后的$ |\phi_{1}\rangle $ , $ |\phi_{2}\rangle $ 作为传输信息, 最后利用逆幺正变换解压缩还原压缩信息.3.通信方案 通信双方在超立方体量子Cayley网络上进行量子通信. 初始化阶段: 发送方利用文献[4 ]中逻辑或操作匿名选择接收方. 假设网络中存在$ m+1 $ 个通信节点, 可信第三方选择发送方为Alice, 并设置安全参数Z ; Alice根据比特分布D 选取随机比特$ x_{i} = 0 $ 或$ 1 $ ($ x_{i} \in D $ ), 其他m 个节点选择$ x_{i} = 0 $ ; Alice根据$ \{x_{i}\}_{i = 1}^{m} $ 的取值(不包含发送方选择的比特数)进行逻辑或操作匿名选择接收方, 即设$ i $ 为其他m 个节点中的一个节点, 根据安全参数Z 重复选择比特数$ x_{i} $ , 做模2加运算, 令$ y_{i} = \oplus_{j = 1}^{Z}x^{(j)}_{i} $ (j 表示选择$ x_{i} $ 的次数), 若$ y_{i} = 1 $ , 则选择节点$ i $ 为接收方Bob, 否则重新执行逻辑或操作选择接收方, 接收方将模2加运算结果发送给可信第三方. 图1 为匿名量子通信流程,图 1 匿名量子通信方案流程图Figure1. Flow chart of anonymous quantum communication scheme.3.1.身份验证阶段 3.1.身份验证阶段 协议1 可信第三方利用量子盲签名验证通信双方身份信息. 可信第三方与Alice和Bob通过量子密钥分发生成和分发安全密钥$ K_{3 A} $ 和$ K_{3 B} $ , Bob作为签名者, 可信第三方作为仲裁者判断签名的有效性. Bob制备EPR对序列,A 粒子发送给Alice. 身份验证过程如下:A , 并利用量子投影测量方法对序列A 进行测量, 测量后序列A 中量子比特不发生变化, 且得到相对应的经典二进制信息序列$ n = \left\{n_{1}, n_{2}, \cdots, n_{n}\right\} $ ; 依据经典比特信息测量量子比特序列A , 当$ n_{i} = 0 $ 时, Alice将Pauli-Z 作为测量基, 当$ n_{j} = 1 $ 时, Alice选择Pauli-X 作为测量基, 得到的测量结果记为$ M = \{m_{1}, m_{2}, $ $\cdots, m_{n}\}$ , 测量后的量子比特序列记为$ {A^{\prime}} $ ; Alice将序列n 和M 组合成新的信息序列$ N = \left\{n_{1}\left\|m_{1}, n_{2}\right\| m_{2}, \cdots, n_{n} \| m_{n}\right\} $ , Alice利用安全密钥$ K_{3 A} $ 对信息序列N 加密得到盲化信息$N^{\prime} = E_{K_{3, 4}}(N)$ ; Alice将序列N 和盲化信息$ N^{\prime} $ 同时传输给可信第三方.A' 发送给Bob, Bob对量子态序列$ {A^{\prime}} $ 和B 粒子进行可观测量C 上的联合测量, C 有非简并本征态, 并且符合$Sor = \left\{Sor_{1}, Sor_{2}, \cdots, Sor_{n}\right\}$ , $ Sor_{j} $ 表示两个比特, 且测量结果为$ \left|\psi_{1}\right\rangle $ , $ \left|\psi_{2}\right\rangle $ , $ \left|\psi_{3}\right\rangle $ , $ \left|\psi_{4}\right\rangle $ 时, 序列$ Sor_{j} $ 对应00, 10, 01, 11; Bob利用密钥$ K_{3 B} $ 对序列$ Sor $ 加密获得签名序列$ Sor^{\prime} = E_{K_{3 B}}(Sor) $ , 并将签名序列$ Sor^{\prime} $ 发送给可信第三方.$ N^{\prime} $ 和$ Sor^{\prime} $ 解密获得序列N 和$ {Sor} $ , 若序列N 与对应位置的元素都匹配, 则认定签名有效, 否则签名无效并终止通信. 对应关系如表1 所示. Alice信息序列$ N_{j} $ Bob签名序列$ Sor_{j} $ 00 00 或 01 01 10 或 11 10 00 或 11 11 01 或 11

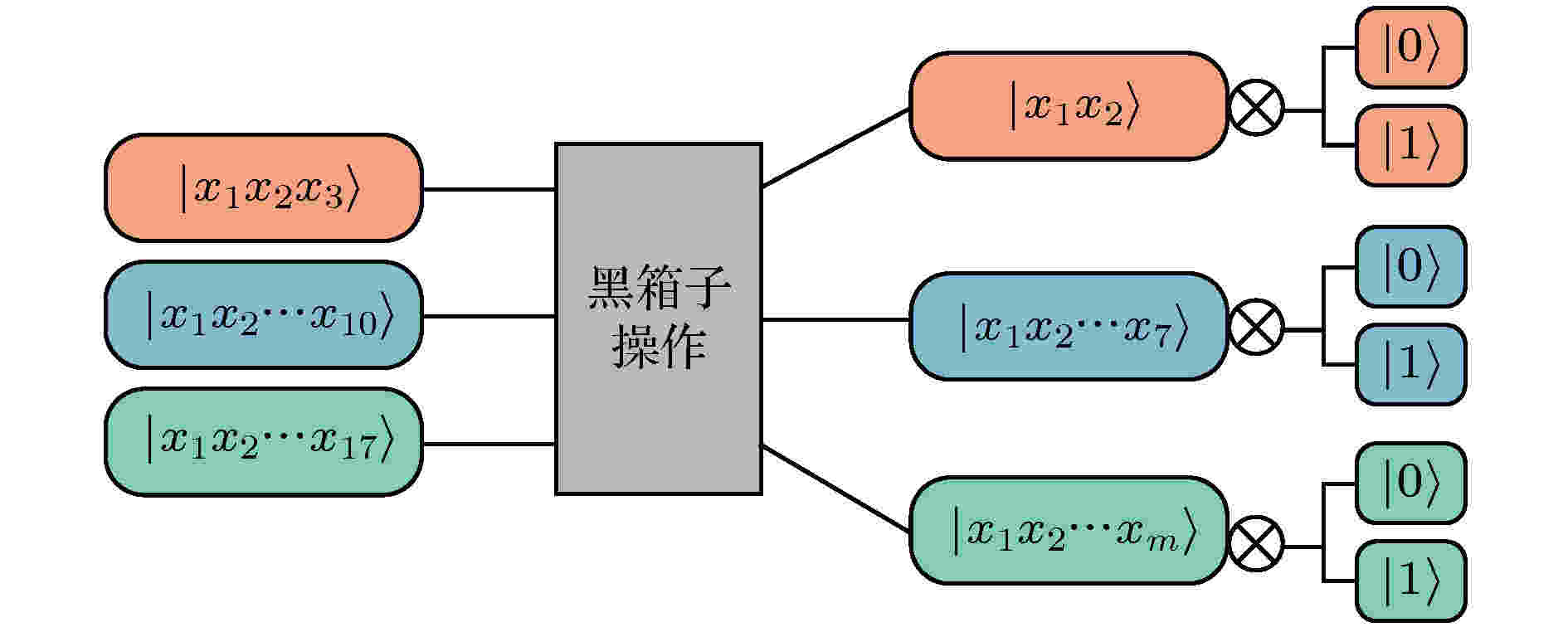

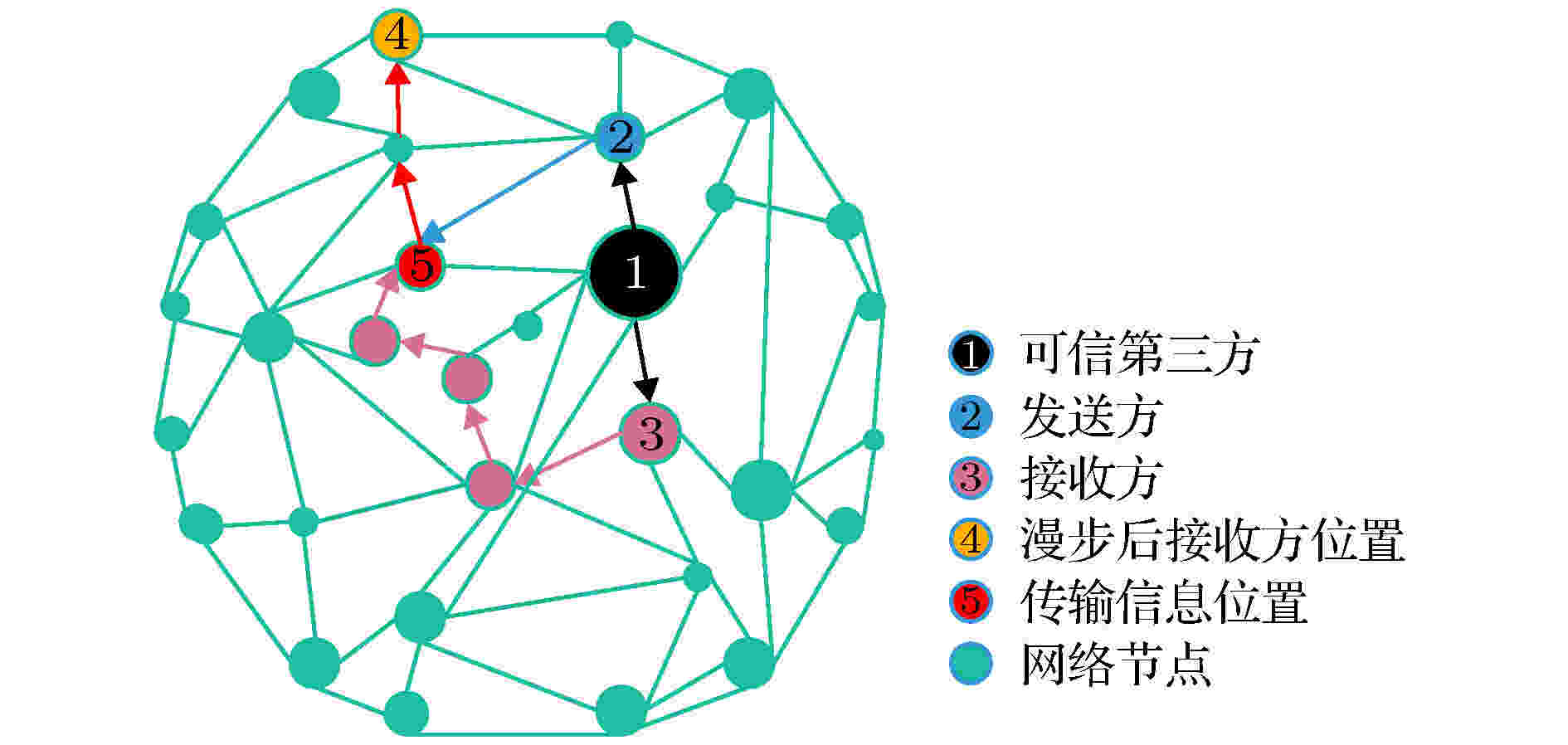

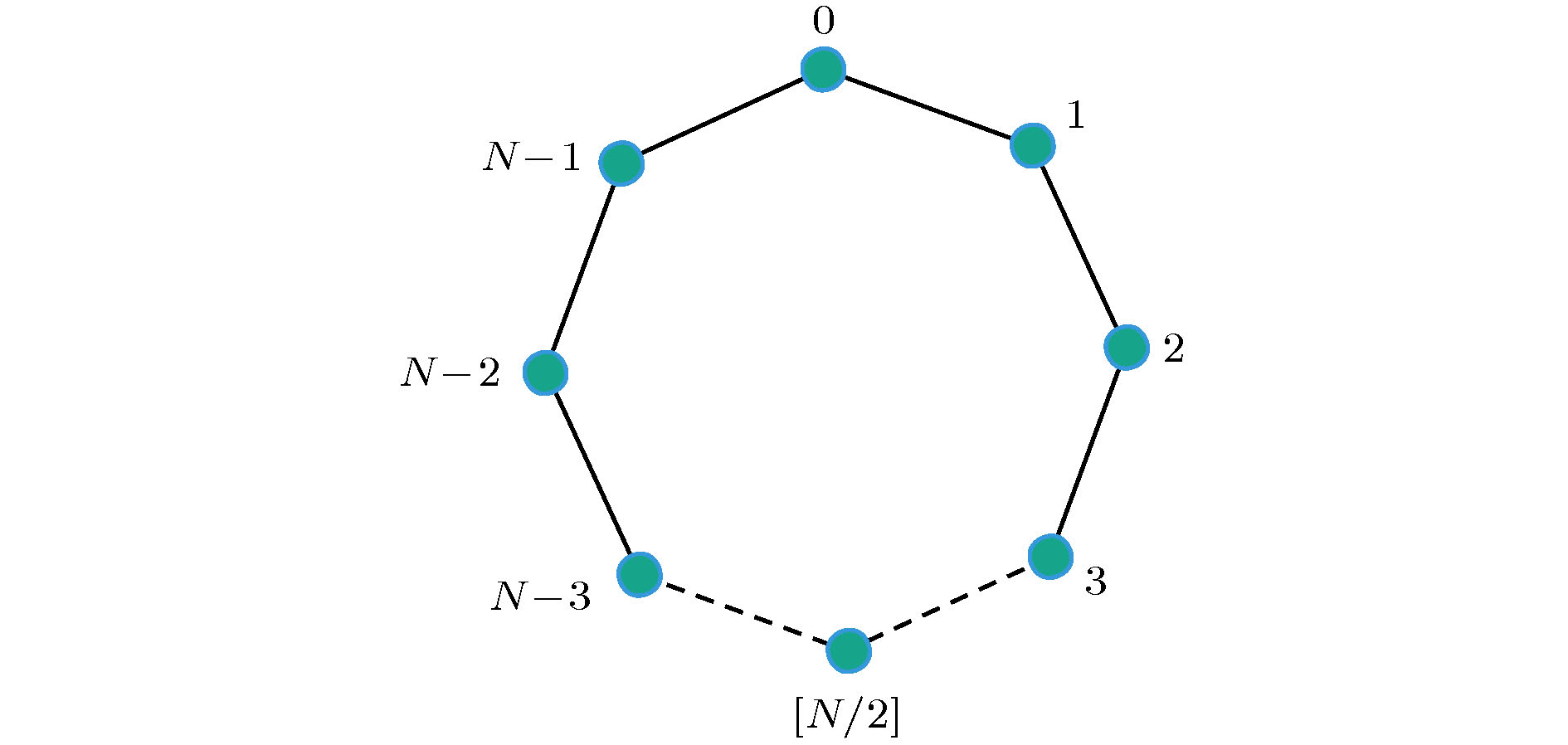

表1 信息N 和签名Sor 的对应关系Table1. Correspondence between information N and Sor signature3.2.信息传输阶段 -->3.2.信息传输阶段 协议2 完成协议1后, 可信第三方计算Bob从当前位置进行量子漫步, 概率最大值对应的位置信息为$ {LocB} $ , 将其转化为量子态$ {LocB}\to |{LocB}\rangle $ , 并将$ |LocB\rangle $ 作为确认帧通过信道传输给Alice. 协议中的具体操作如下:$ {ACK} $ , $ {ACK}\to |{ACK}\rangle $ , 且$ |{ACK} $ $ \rangle \!=\! |{LocB}\rangle. $ $ |{LocB}\rangle $ 后, 利用量子降维压缩对制备的传输信息进行预处理; Alice利用BB84协议获取安全密钥完成传输信息加密, 将确认帧$ |{ACK}\rangle\ $ 作为信息比特串的第一个字符添加到要传输信息中.$ |\varphi\rangle = \left|\lambda_{1} \lambda_{j} \lambda_{k} \lambda_{1} \lambda_{m} \lambda_{n} \lambda_{0} \lambda_{p} \lambda_{q} \lambda_{r}\right\rangle $ , 其中$ |0\rangle $ , 传输信息为典型信息, Alice通过幺正变换U 将典型态转化, $ |tuv w x y z 000\rangle = |tuv w x y z\rangle \otimes|000\rangle $ , 前7个比特为典型子空间信息; 后3个比特为$ |1\rangle $ , 则为非典型信息, Alice将非典型态转化$ |hijklm n111\rangle = |higklmn\rangle \otimes|111\rangle $ , 前7个比特为非典型子空间信息. 实现量子信息压缩后Alice只需传输7个比特, 就能够完成信息传输. 压缩过程如图2 所示,图 2 量子压缩过程Figure2. Quantum compression process.$ | A C K, turwxyz \rangle $ , 传输到第三方计算出的网络节点位置$ {LocB} $ .3.3.量子漫步搜索传输信息 -->3.3.量子漫步搜索传输信息 在信息传输完成后, Bob进行量子漫步搜索信息位置, 得到节点存留的信息. 通信协议在量子Cayley网络上进行, Bob以Cayley图上量子漫步的演化算符作为量子动力在网络中移动. 但是, 在Bob搜索信息前第三方需要对位置进行安全检测, 如下所述:协议3 第三方对信息比特串$ | A C K, turwxyz \rangle $ 中的确认帧$ | A C K \rangle $ 作保真度测量. 首先, 对信息比特串作幺正变换提取确认帧的量子态,$ 0 \leqslant \alpha < 1 $ . 对信息比特串作做内积, 保真度若为1, 则表明该位置未被窃听; 若为$ \alpha $ , 在不考虑噪声影响的情况下认为该位置被窃听.协议4 在第三方确定信息位置安全的前提下, Bob在Cayley网络中进行量子漫步搜索目标节点, 获得传输信息. 具体步骤如下:$ | A C K^{\prime} \rangle $ ;g 为起点开始搜索,$ {t} = 10 $ 时Bob的量子漫步状态,$ |{LocB}\rangle $ , 但是为了隐藏自身身份信息, Bob即使在第一步就搜索到传输的信息, 也必须完成10步量子漫步. 图3 为发送方进行量子漫步搜索传输信息的过程演示图.图 3 匿名量子通信过程Figure3. Anonymous quantum communication process.$ {U^{-1}} $ 对压缩信息解码:$ \left|\varphi_{\mathfrak{o p}}\right\rangle = |M\rangle = \{|a a a\rangle, |a a b\rangle, |a b a\rangle, |b a a\rangle\} $ .3.4.Cayley图上量子漫步概率计算 -->3.4.Cayley图上量子漫步概率计算 协议4中, 利用量子漫步算法作为搜索算法搜索传输信息位置, 因此在计算位置概率时需要对t 时刻量子漫步状态$ |\varPsi(t)\rangle $ 进行群上的傅里叶变换, 将离散变量转换为连续变量, 进而得到量子漫步位置概率分布函数的解析解. 假设群G 为Abelian群, 其同构于多个$ {Z_{N}} $ 群的直积, $ G \cong Z_{N_{1}} \times \cdots \times Z_{N_{s}} $ , $ {Z_{N}} $ 为模N 的加法群, 则群G 中每个元素g 都有一个n 元组$ \left(g_{1}, \cdots, g_{n}\right) $ 一一对应.[35 ] , 算子的形式如下:$ \chi_{g} $ 为群的特征标, $\chi_{s} \!=\!\displaystyle \prod\nolimits_{j = 1}^{n} \omega_{N_{j}}^{\varepsilon, k_{j}}$ , $\omega_{{N}_{j}} \!=\! {\rm e}^{\frac{2 {\text{π}}}{N_{j}}}$ .$\left|\widetilde{\chi}_{k}\right\rangle = \dfrac{1}{\sqrt{G}}\displaystyle \sum\nolimits_{k, s \in G} \chi_{s}\left(k^{-1}\right)|g\rangle$ , 则在t 时刻量子漫步的状态用傅里叶变换后的基态表示为t 时刻的振幅为$ \tilde{\psi}_{h, g}(t) $ , 通过逆傅里叶变换求解离散时间的振幅:$ \rho_{g}(t) = \left|\psi_{h, g}(t)\right|^{2} $ .$ \rho_{g}(t) = \left|\psi_{h, g}(t)\right|^{2} $ 的数值分布情况, 并将出现概率最大的位置以确认帧的形式发送给Alice, Alice将信息传输到该位置.4.协议分析和数值仿真 24.1.协议分析 4.1.协议分析 目前, 存在很多量子漫步实现量子通信的研究, 如文献[42 ]中提出离散时间量子漫步算法实现量子通信的方案, 并且方案拥有通信网络限制少, 实现状态转移保真度为1和步骤少等优势; 文献[43 ]利用量子漫步进行量子隐形传态实现N 比特量子信息传输, 并且实现过程只应用但量子比特门能够简化实验过程. 这些研究成果多是将量子漫步算法应用于信息比特传输或隐形传态编码中, 而本方案利用量子漫步算法的随机特性进行匿名量子通信, 能够以极大的概率规避窃听. 本节针对常见的通信攻击方式和窃听者进一步对方案进行分析.4.2 节中$ t = 10 $ 和传输信息节点位置为6时符合文献[42 ]中所提出的理论公式$ ((n-x)/2) $ $ \in Z $ (n 为漫步步数, x 为节点位置, Z 为整数集合), 因此本方案能够利用离散时间量子漫步算法进行匿名通信, 且在量子态转移时能够保证保真度为1.$ |ACK^{\prime}\rangle $ 进行保真度测量, 若保真度不为1则检测出传输位置被窃听, 可信第三方终止通信防止通信双方身份信息泄露; 假设存在文献[18 ]中提到的虚假粒子纠缠攻击和解纠缠攻击, 由于通信过程中无需纠缠态进行信息传输, 并且只在量子漫步算法的初始态$ |\varPsi(0)\rangle = \sum_{h \in S} \sum_{g \in G} \psi_{h, g}(0)|h\rangle\left|g_{0}\right\rangle $ 中出现纠缠态, 则通信过程中受到虚假粒子纠缠攻击或解纠缠攻击时, 将会出现纠缠攻击无效或无法进行量子漫步的情况, 但不会泄露通信双方身份信息.$ \rho = \prod_{g \in G} \rho_{g}(t) $ , 即漫步3步时窃听者获取Bob身份信息的概率为$ \rho = 0.0929 \%$ . 除此之外, 窃听者若窃听Bob将会改变Bob量子漫步时初始态的振幅, 使得Bob的概率分布发生变化, 减小搜索到信息位置的概率.[52 ] 中, Alice发送空的数据包与Bob建立连接后才能进行正式通信, 并且网络节点信息中包含Bob位置信息, 网络节点将Alice的信息比特转发给Bob, 最后利用终端加密信息传输路径实现匿名通信, 其他经典协议与文献[52 ]相比也只是身份匿名方式不同; 而匿名量子通信利用量子比特作为信息载体来进行信息交互, 量子比特的测不准原理和不可克隆特性使得传输信息具有较高安全性. 并且经典匿名通信需要安全的两两配对的经典频道, 以及经典的广播频道, 才能实现身份匿名和信息传输; 而匿名量子通信只需要通信双方匿名共享纠缠态即可隐藏身份信息, 传输信息阶段只设计局部操作和经典信道. 本方案中传输信息比特过程与文献[52 ]相比步骤更为简便, 只需执行量子漫步算法就能以45.31%的概率搜索到传输信息, 并且本方案的量子网络节点只构造量子漫步演化算符不包含Bob位置信息, 因此本方案通信过程更为简单, 且支持不同量子网络结构进行匿名量子通信.4.2.量子漫步概率分布数值仿真 -->4.2.量子漫步概率分布数值仿真 Cayley图是对环的拓展, 因此本方案对环上量子漫步进行数值仿真, 如图4 所示, 其生成元集合$ S = \{1, -1\} $ , 硬币算符为Hadamard算符, $ { C} = { H} = \dfrac{1}{\sqrt{2}}\left(\begin{array}{cc}{1} & {1} \\ {1} & {-1}\end{array}\right) $ . t 时刻量子漫步的叠加态为图 4 环形结构Figure4. Ring structure graph.N 为环上节点总数.3.4 节中公式计算离散量子漫步时刻连续叠加态的振幅, t 为偶数:t 为奇数:$ \theta_{k} $ 满足$ \sin \theta_{k} = \dfrac{1}{\sqrt{2}} \sin \dfrac{2 {\text{π}} k}{N} $ , k 表示环上的位置. 则t 时刻位置j 的概率为$ {N} = 200 $ , 0节点作为初始位置, $ {t} = 10 $ 的概率分布情况如图5 所示,图 5 量子漫步10步时概率分布图Figure5. Probability distribution diagram for quantum walk in 10 steps.表2 所列. 时间 节点总数 位置 概率/% 3 100 2 72.72 10 500 6 45.31 30 200 或 500 20 25.92 50 200 或 500 34 18.95 100 100 68 12.20 200 200 138 10.81

表2 数值仿真结果Table2. Numerical simulation results5.结 论 方案中采用量子压缩对传输信息进行预处理, 减小信息比特长度, 间接提高量子保密一次通信的传输效率; 文献[49 ]针对量子压缩进行研究, 计算10维信息解压缩后的保真度为0.9978, 对传输信息的损耗非常低, 提高匿名量子通信的效率, 并降低通信过程的资源消耗.$ |6\rangle $ 发送给Alice, 并对Bob返回确认帧$ |ACK^{\prime}\rangle $ , Bob进行量子漫步搜索Alice传输的信息. 根据漫步10步的概率分布规律并舍弃概率趋近于0的节点, 窃听者针对Bob进行窃听时获取Bob具体身份信息的概率近似为$ 6\times10^{-7} \%$ . 因此, 本方案能够更好地保护接收方的身份安全, 防止信息泄露. 若量子网络本身安全性较高, 可以通过减少量子漫步的步数提高搜索概率, 如表2 中所列, $ {t} = 3 $ 时搜索到第2个节点的概率为72.72%, 并且通过数据可以得出网络性质不变的情况下, 节点总数对概率最大节点位置和概率影响很小.

图 1 匿名量子通信方案流程图

图 1 匿名量子通信方案流程图

图 2 量子压缩过程

图 2 量子压缩过程

图 3 匿名量子通信过程

图 3 匿名量子通信过程

图 4 环形结构

图 4 环形结构

图 5 量子漫步10步时概率分布图

图 5 量子漫步10步时概率分布图