|

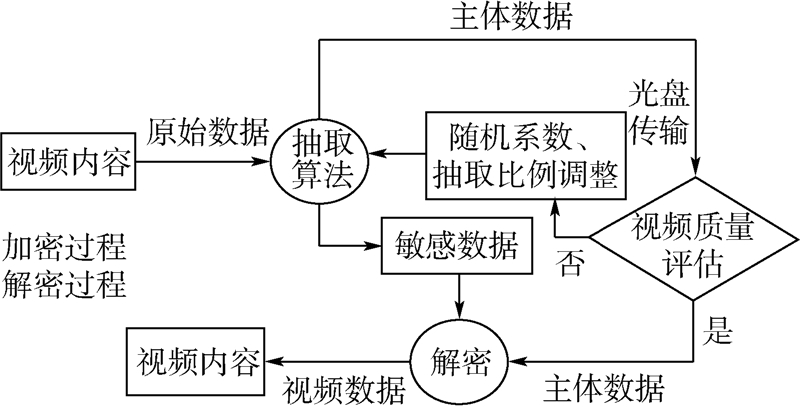

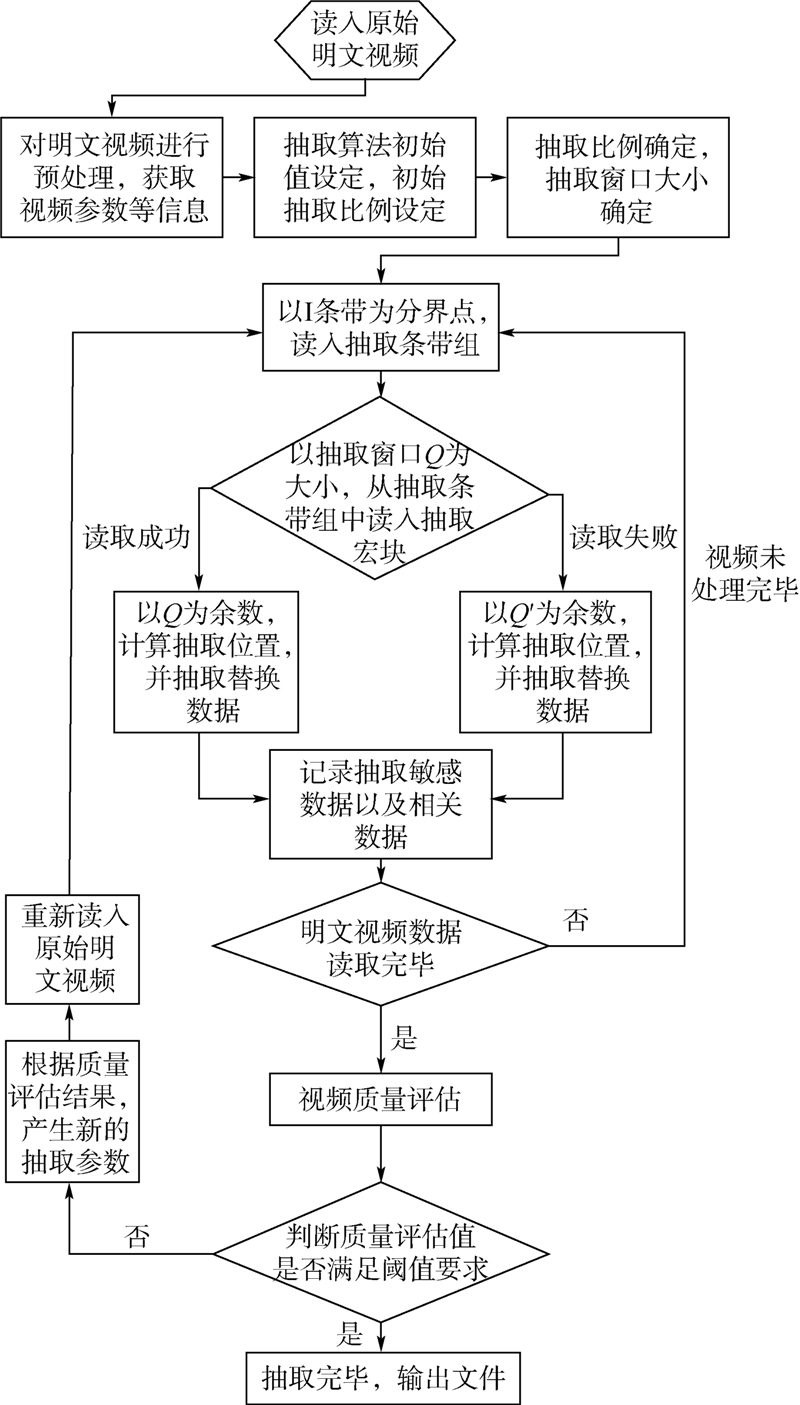

| 图 1 带反馈视频内容关联密钥加密算法结构图Fig. 1 Structure of video content associated encryption algorithm with feedback |

| 图选项 |

视频内容关联密钥加密算法具有以下优点:1) 视频内容关联密钥含有密文中所不包含的明文信息,密钥具有绝足轻重的作用.密文在理论上不存在绕开密钥而被破解的可能.2) 密钥为明文的一部分,不同明文的密钥之间无关联性.即使出现密钥泄漏,也无法从泄漏密钥推测出其他密钥,减少了泄漏密钥的危害.3) 密钥是算法安全性的保障,即使算法本身被破解,仍然无法对密文破解.计算机性能发展所带来的加密算法趋于不安全趋势对于算法而言影响较小,算法获得更长的应用周期.4) 密钥通过网络传输,相对全文网络传输大幅减少了资源开销以及网络传输速度的限制.5) 密钥采用在线认证授权方式,授权控制方可为视频版权方,保证视频版权方的利益,同时密钥与密文、算法处于物理隔绝,增加安全性.2 视频内容关联密钥加密算法设计2.1 加密算法敏感数据选取规则内容关联密钥加密算法的核心是区分视频中对视频质量影响较大的敏感数据与影响较小的主体数据.对于H.264视频其数据可分为:视频、音频数据以及文件格式信息.文件格式信息等数据与音视频内容无直接关联,音频相对视频对人感官重要性较弱,无疑视频数据是最重要的数据.宏块是H.264编码基本对象,宏块主要为I,P以及B宏块.若干宏块组成条带,一个或若干个条带组成图像.按照所含宏块,条带可分为I,P以及B条带(本文中不针对SP,SI条带分析,将其认为P和I条带的一种特殊形式)[3].I条带相对与P和B条带而言,其压缩比较小,抽取I条带数据比例须比抽取B和P条带比例大才能达到一样的破坏效果[4].另外对于整体码流来说,I条带个数远比B和P条带数据少,由于显示时间固定,抽取I条带对视频破坏的时间性影响有限.B和P宏块数据可分为运动矢量、参考条带指针以及残差数据,运动矢量采用预测方式进行压缩[5,6].因此可认为运动矢量分为预测值以及运动矢量预测残余.抽取算法选择预测残差作为密钥.综上所述,视频内容关联密钥加密算法的敏感数据取自视频中B和P条带中B和P宏块的运动矢量预测残差.2.2 加密算法设计为了有效控制密钥文件大小,并非所有符合敏感数据要求的数据都作为密钥存在,抽取算法使用改进Logisitc混沌系统产生的伪随机序列,确定视频中哪些B和P宏块的运动矢量残差作为敏感数据.抽取算法处理步骤分为以下步骤.1) 明文预处理.此过程通过对明文视频数据分析,记录视频中符合敏感数据要求的宏块数量、码流平均码率以及视频时长等信息用于加密.2) 抽取算法初始值设定.初始值包括改进Logisitic映射的初值X0,μ以及敏感数据比例p.3) 根据视频中符合敏感数据要求的B和P宏块数b、码率m、时长t以及比例p,确定宏块抽取数量s以及抽取比例q.如式(1)所示,其中16为每个宏块抽取运动矢量残差位数.

4) 确定抽取位置并抽取.分为以下子步骤:① 将视频以I条带为分界点,分解为一系列B和P抽取条带组.后续以抽取条带组为单元.② 以1/q(Q,取整数)为大小将抽取条带组中的抽取宏块分组,此分组也称为抽取窗口.③ 根据改进Logisitic映射确定每个抽取窗口中所抽取宏块.改进Logisitc映射如式(2)所示[8].F(n)值指定抽取宏块为该抽取窗口中的第几个宏块.其中m=32,F(n)取整数.当抽取条带组最后一个抽取窗口中剩余宏块数Q′小于Q时,则用Q′取代Q作为最后一个抽取窗口大小.

④ 抽取宏块中运动矢量预测残余,并使用伪随机数F(n)替换原有数据.当F(n)为奇数时抽取向量x轴数据,为偶数时抽取y轴数据.

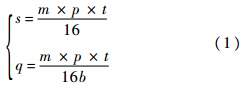

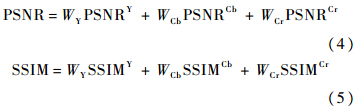

5) 视频质量评估与反馈.该过程利用视频质量评估方法对抽取加密之后的主体数据的视频质量进行估计并进行反馈.反馈过程如下:① 对视频质量进行评估,并得出评估值.② 将评估值与视频质量阈值进行比较.根据评估值与阈值关系调整抽取窗口大小,重复步骤4)、步骤5),直至找出窗口大小为Qv时评估值满足阈值要求,而窗口大小为Qv+1时评估值不满足阈值要求,则Qv为最佳窗口大小.6) 经过视频质量评估及反馈系统处理之后的主体数据以及敏感数据即为加密完成后的明文与密钥,完成加密处理过程.图 2为抽取算法、质量反馈系统流程图.

|

| 图 2 抽取算法流程图Fig. 2 The progress of extraction algorithm |

| 图选项 |

2.3 视频内容抽取算法有效性分析对于视频数据而言,校验以及错误恢复工具必不可少.H.264算法使用工具为条带和宏块组的划分与Ⅰ宏块、Ⅰ条带防止错误的扩散以及多参考数据、数据分割、灵活宏块次序、冗余条带等.1) 条带、宏块组划分以及Ⅰ宏块、Ⅰ条带机制:当视频数据在传输过程中由于传输错误造成某些数据结构遭到破坏,解码器可以通过抛弃整个存在错误条带的方式跳过错误.视频抽取算法对于视频数据的数据格式并无破坏.2) 多参考图像选择是有反馈视频系统中常用的错误恢复工具.内容关联密钥抽取算法属于无反馈的视频系统,多参考图像机制并不适用.3) 数据划分是网络传输情况下常用的错误恢复机制.数据划分将条带中的数据按照数据类型重新组合成多个划分并组装成条带传输.对于视频抽取替换算法而言,抽取替换数据为宏块的运动矢量,而无论该数据处于何种数据分区.4) 灵活宏块次序是通过宏块次序映射表来任意地指配宏块到不同条带组,增强了抗误码性能.但在抽取算法中,抽取数据单元以宏块为单位,打乱宏块顺序无法恢复被破坏运动矢量信息.5) 无反馈视频系统通过冗余条带增强抗误码性能.视频抽取算法将冗余条带当作普通条带进行抽取,抽取后的冗余条带难以起到作用.综上所述,H.264算法中防止错误扩散或错误恢复机制对于视频抽取算法并无特殊效果.3 视频质量破坏效果评估算法视频抽取算法处理方式较为特殊,现有客观视频质量评估方法对抽取算法加密后视频能否有效评估,以及评估效果如何是不确定的.为了解决这个问题,本文中采用峰值信噪比(PSNR)与结构相似度(SSIM)两种原理以及方法上完全不同的图像质量评估方法对加密前后视频图像序列进行评估,并采用平均值方式对视频质量做出评估[8,9,10].对比两种原理上完全不同的视频质量评估方法的评估结果来验证视频质量评估方法的有效性.通用PSNR与SSIM算法是针对灰度图像的评估算法,对于色彩视频质量评估,需将视频分解为图像序列,并将图像转为YCbCr分量图像,对3种色彩分量进行评估,再求综合值为图像评估值,最后针对图像序列求平均值为视频平均评估值[11,12].图像层次PSNR和SSIM公式如下:

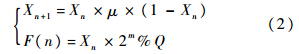

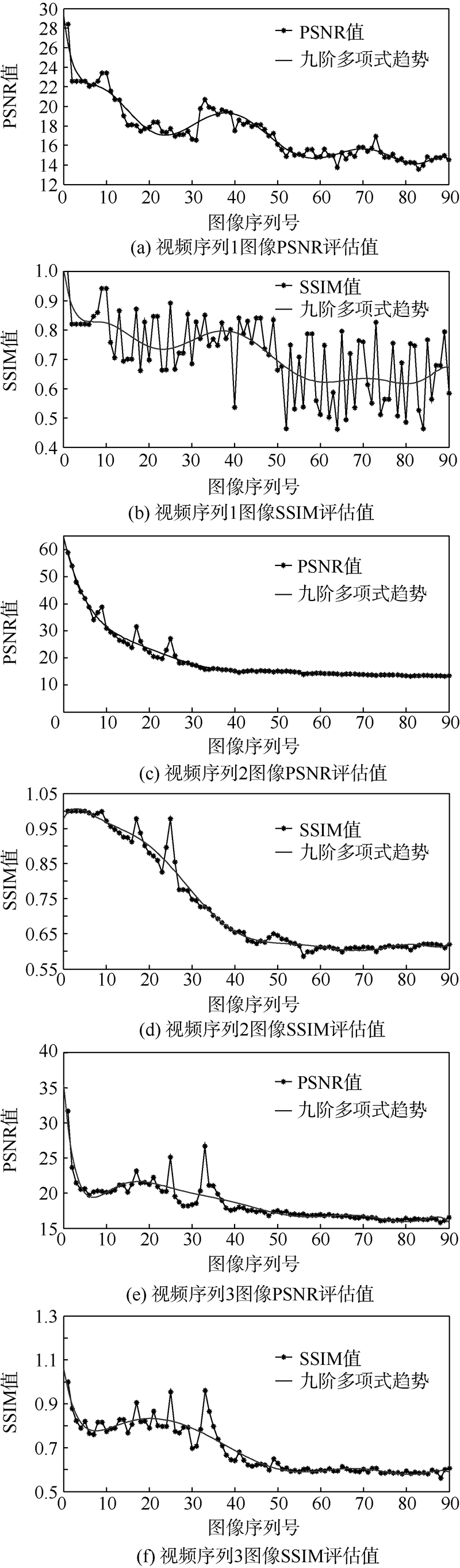

式中,PSNRY,PSNRCb,PSNRCr,SSIMy,SSIMCb与SSIMCr为Y,Cb,Cr分量的PSNR,SSIM值;WY=0.6,WCb=0.2,WCr=0.2为调整参数.视频层次评估以所有图像的平均评估值作为综合评估值.当两幅图像相同时PSNR值无法计算,本文中将相同两幅图像PSNR值采用该图像序列中PSNR最大值加5代替.本文使用抽取算法产生一系列测试视频集并使用MATLAB对视频质量评估算法进行仿真,对视频测试集进行对比测试[13].对比测试分为图像序列对比以及视频序列对比.图像序列对比测试将抽取算法加密后视频分解为图像序列,使用图像PSNR以及SSIM算法对图像进行质量评估.图 3为3个视频测试集使用平均PSNR与SSIM算法的图像评估值.3个视频测试集为码率从10 Mb/s到30 Mb/s的1080P视频,视频长度为一个抽取条带组,抽取窗口大小为5,抽取比例为2.1%~2.5%.图中带星号曲线为图像质量评估值,无星号曲线为九阶多项式趋势曲线.从以上质量评估图中,可以发现两种算法对于不同视频图像的评估值趋于一致,尤其是趋势曲线.

|

| 图 3 图像序列质量评估图Fig. 3 Picture quality measurement |

| 图选项 |

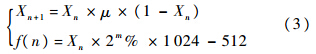

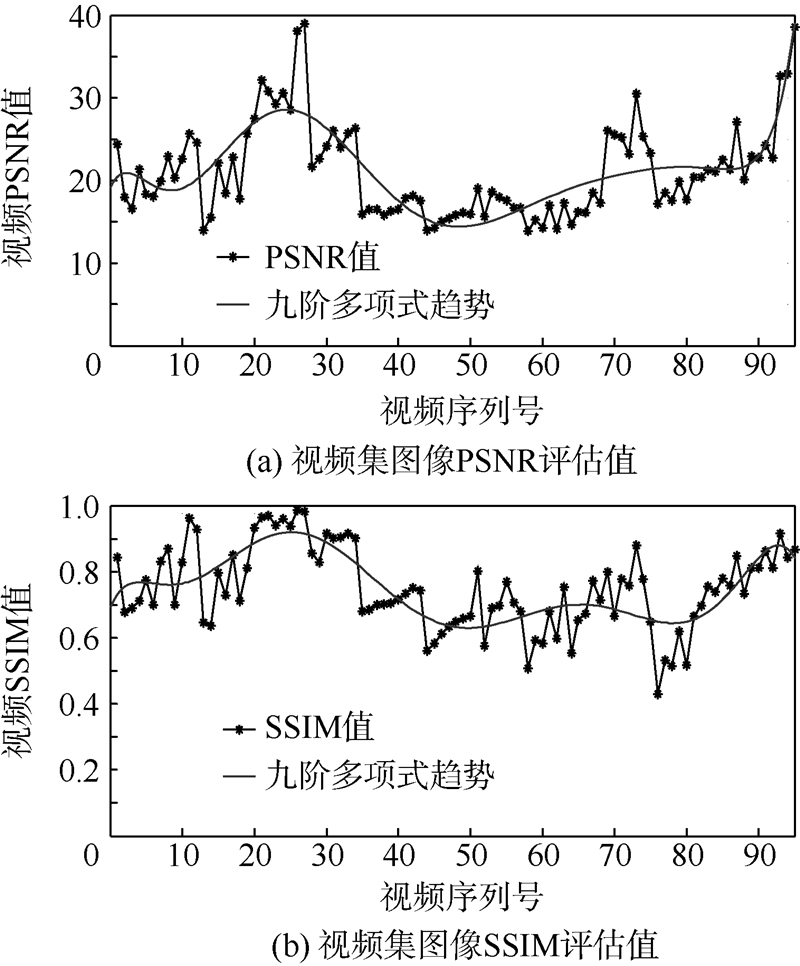

视频序列对比测试是将视频序列使用视频PSNR与SSIM算法进行视频质量评估.该实验中测试视频序列集为96个不同内容、分辨率、码率视频序列.从图 4视频序列评估图可知,PSNR与SSIM对于抽取算法加密后视频序列的视频质量评估值在整体上趋势一致.

|

| 图 4 视频序列质量评估图Fig. 4 Video quality measurement |

| 图选项 |

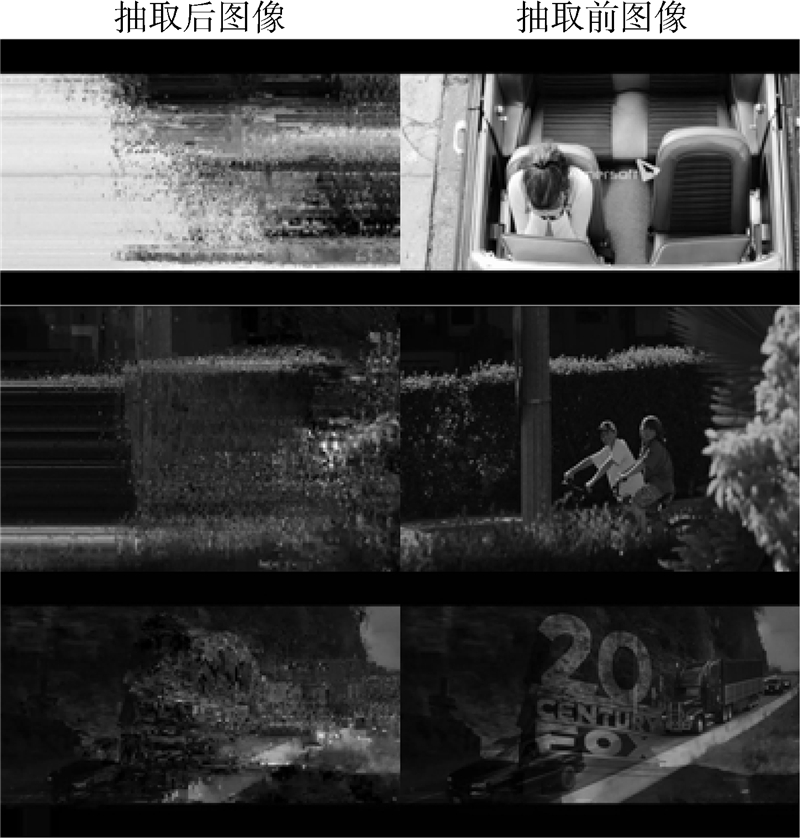

PSNR与SSIM算法的设计思路大相径庭,而对同一视频序列测试集产生相似结果,其原因是两种算法对于抽取算法加密后视频质量评估有效或近似有效.通过以上实验可以得出以下结论.PSNR与SSIM视频质量评估算法对于抽取算法加密后视频的视频质量评估具有有效性.假定当抽取算法加密后视频超过1/4以上区域相对加密前数值变化范围超过1/8时,认定此图像破坏程度满足加密算法破坏程度要求.因此设定PSNR阈值为24,通过使用PSNR与SSIM对同一视频序列集进行评估,对比两者结果,可确定SSIM阈值为0.85.因此当加密后视频质量PSNR与SSIM评估值分别小于24与0.85时,可认定该视频破坏效果满足算法要求[14].4 内容关联密钥抽取算法效果分析本节中将对抽取算法加密后视频质量破坏程度进行分析.分析分为:①不同视频序列在相同抽取窗口大小下的加密效果;②同一视频内容在不同分辨率、不同码率条件下加密效果;③抽取算法与其他算法效果比较;④抽取算法性能分析.图 5为3个测试视频序列在抽取窗口大小为5,抽取比例从1.8%~2.4%情况下的视频对比图.

|

| 图 5 加密视频前后播放效果对比图Fig. 5 Picture comparison of encrypted video and un-encrypted video |

| 图选项 |

表 1为以上测试视频序列的视频质量评估值,可知评估值都小于算法阈值,满足算法要求.从评估值以及图像对比可知视频抽取算法对于不同内容视频序列具有有效性.表 1 不同视频的视频质量评估值Table 1 Video quality measurement of videos

| 测试视频 | PSNR | SSIM |

| 视频1 | 18.40 | 0.53 |

| 视频2 | 20.80 | 0.75 |

| 视频3 | 19.07 | 0.63 |

表选项

表 2为同一视频内容在3种不同视频分辨率、2种不同帧率、3种码率条件下的3个测试视频序列集,在抽取窗口大小为5,抽取比例从2%~2.6%条件下的加密视频的视频质量评估值.表 2 同一视频不同参数下视频质量评估值Table 2 Video quality measurement of video with different parameters

| 视频 序列 | 评估 算法 | 分辨率,码率/(Mbit·s-1),刷新率/Hz | |||

| 720P,20, 15 | 576P,10, 30 | 720P,20, 30 | 1080P,30, 30 | ||

| 1 | PSNR SSIM | 18.49 0.66 | 18.89 0.61 | 17.89 0.592 | 22.89 0.78 |

| 2 | PSNR SSIM | 22.06 0.68 | 20.85 0.66 | 20.22 0.64 | 20.64 0.58 |

| 3 | PSNR SSIM | 17.11 0.58 | 14.44 0.48 | 14.04 0.43 | 16.79 0.59 |

表选项

通过以上数据对比,抽取算法能够有效地对同一视频内容在不同视频参数下的视频进行有效破坏,且达到视频质量反馈系统的阈值要求.同时综合以上实验,可知抽取算法对于不同视频序列具有普遍有效性,在合适视频抽取比例下达到加密效果要求.文献[15]提出了与本文抽取算法类似的敏感数据提取算法,其敏感数据提取算法采用全文随机提取方式抽取.在一定抽取比例下,其算法能够有效对视频质量以及播放效果做出极大破坏,但敏感数据比例较本文中抽取算法大,且效果没有本文抽取算法良好.表 3为相同抽取比例条件下其均匀随机抽取算法与本文抽取算法效果比较.从表 3可知,本文中抽取算法较均匀随机抽取算法具有更好的视频破坏效果以及对加密视频文件结构的保持.表 3 算法比较Table 3 Algorithm comparison

抽取算法 | 敏感 数据 比例/% | 加密 文件 正常播放 | 图像 破坏 程度 | 连续 图像 破坏时间 | 文件 能否 播放完毕 |

| 均匀随机抽取 | 2 | 是 | 一般 | 间隔30 s | 否 |

| 本文抽取算法 | 1.98 | 是 | 严重 | 连续破坏 | 能 |

表选项

除了加密效果分析以外,加密算法即抽取算法性能也是视频内容关联密钥加密算法非常重要的组成部分.抽取算法的性能分析主要分析抽取算法本身处理明文数据性能,因此性能分析不考虑反馈过程,仅考量固定抽取比例、抽取窗口且无反馈条件下的加密性能,此条件下抽取加密不需要预处理过程.因此抽取算法可分为文件读取以及分析部分、改进Logistic混沌系统迭代部分以及抽取替换部分.表 4为工作在此条件下仿真系统对于抽取算法加密时间的统计结果.当前抽取算法实现为MATLAB模拟仿真环境,其首要目的在于对系统可行性的验证,而非性能.因此本实验中数据并非最优化实验结果,后期对算法进行性能优化后,应能达到更理想的实验结果.表 4 性能分析Table 4 Performance analysis

| 测试 视频 | 文件大小/ KB | 时间/s | |||

| 文件 读取处理 | 混沌 系统迭代 | 抽取替换 | 总时间 | ||

| 1 | 21 282 | 1.19 | 1.21 | 0.11 | 3.21 |

| 2 | 21 461 | 1.28 | 1.23 | 0.10 | 3.32 |

| 3 | 21 770 | 1.96 | 1.21 | 0.10 | 3.28 |

| 4 | 21 366 | 1.90 | 1.20 | 0.12 | 3.22 |

表选项

5 结 论本文介绍了内容关联密钥技术以及基于内容关联密钥技术的视频加密算法,提出了基于混沌映射的敏感数据抽取算法以及加密算法评估方法,经实验验证表明:1) 敏感数据抽取算法能够在5%抽取比例之下对视频进行加密处理.2) 针对敏感数据加密效果的视频质量评估方法能够有效地对敏感数据抽取加密后视频质量进行评估.3) 相对于均匀数据抽取算法,敏感数据抽取算法具有更好的加密表现.

参考文献

| [1] | Wang W,Huang H,Xie C S.A sensitive data extraction algorithm based on the content associated encryption technology for ICS[C]//Proceedings of 2012 Internation Workshop on Information Storage and 9th International Symposium on Optical Storage.Bellingham:SPIE,2013:87820T-1-87820T-7. |

| Click to display the text | |

| [2] | 毕厚杰.新一代视频压缩编码标准-H.264/AVC[M].北京:人民邮电出版社,2002:84-89.Bi H J.A new generation of video compression coding standard H.264[M].Beijing:Posts & Telecom Press,2002:84-89(in Chinese). |

| [3] | Kalva H.The H.264 video coding standard[J].IEEE Multimedia,2006,13(4):86-90. |

| [4] | Wiegand T,Sullivan G J,Bjontegaard G,et al.Overview of the H.264/AVC video coding standard[J].IEEE Transactions on Circuits and Systems for Video Technology,2003,13(7):560-567. |

| Click to display the text | |

| [5] | 郑翔,叶志远,周秉锋.JVT草案中的核心技术综述[J].软件学报,2004,15(1):58-68.Zheng X,Ye Z Y,Zhou B F.A survey on the core technology of JVT drafts[J].Journal of Software,2004,15(1):58-68(in Chinese). |

| Cited By in Cnki (64) | |

| [6] | 姚晔,徐正全,杨志云.基于伪随机序列的宏块置乱视频加密方案[J].计算机工程,2005,31(20):162-164Yao Y,Xu Z Q,Yang Z Y,Macro block permutation video encryption approach based on pseudo-random sequence[J].Computer Engineering,2005,31(20):162-164(in Chinese). |

| Cited By in Cnki (8) | |

| [7] | 王化丰,张桂香,邵勇.基于Logistic映射的混沌流密码设计[J].计算机工程,2007,33(10):164-168.Wang H F,Zhang G X,Shao Y.Design of chaotic stream cipher based on logistic mapping[J].Computer Engineering,2007,33(10):164-168(in Chinese). |

| Cited By in Cnki (18) | |

| [8] | Huynh-Thu Q,Ghanbari M.Scope of validity of PSNR in image/video quality assessment[J].Electronics Letters,2008,44(13):800-801. |

| Click to display the text | |

| [9] | Olsson S,Stroppiana M,Baina J.Objective methods for assessment of video quality:state of the art[J].IEEE Transactions on Broadcasting,1997,43(4):487-495. |

| Click to display the text | |

| [10] | Wang Z,Bovik A C,Sheikh H R,et al.Image quality assessment:from error visibility to structural similarity[J].IEEE Transactions on Image Processing,2004,13(4):600-612. |

| Click to display the text | |

| [11] | Winkler S,Mohandas P.The evolution of video quality measurement:from PSNR to hybrid metrics[J].IEEE Transactions on Broadcasting,2008,54(3):660-668. |

| Click to display the text | |

| [12] | Shyamprasad C,Vijay S,Martin R,et al.Objective video quality assessment methods:a classification, review, and performance comparison[J].IEEE Transactions on Broadcasting,2011,57(2):165-182. |

| Click to display the text | |

| [13] | Li S,Ma L,Ngab K N.Full-reference video quality assessment by decoupling detail losses and additive impairments[J].IEEE Transactions on Circuits and Systems for Video Technology,2012,22(7):1100-1112. |

| Click to display the text | |

| [14] | Li X J,Chen J F.Robust transmission of JPEG2000 encoded images over packet loss channels[C]//Proceedings of 2007 IEEE International Conference on Multimedia and Expo.Piscataway,NJ:IEEE,2007:947-950. |

| Click to display the text | |

| [15] | 杨耀东.光盘授权播放内容加密算法研究[D].武汉:华中科技大学,2011.Yang Y D.Research on content encryption algorithm of Disc authentication system[D].Wuhan:Huazhong University of Science and Technology,2011(in Chinese) |

| Cited By in Cnki |